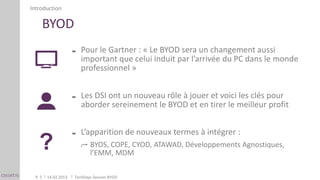

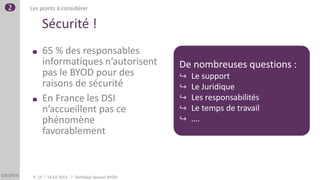

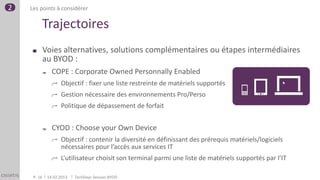

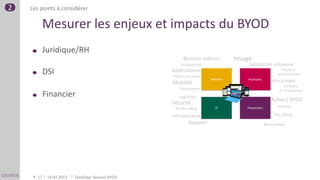

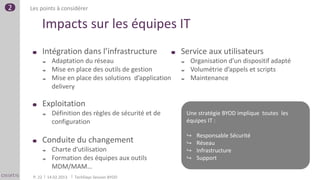

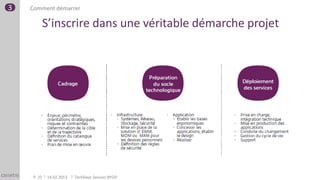

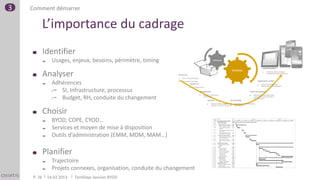

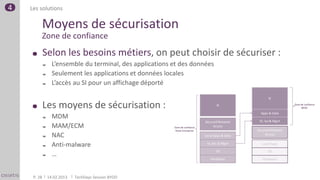

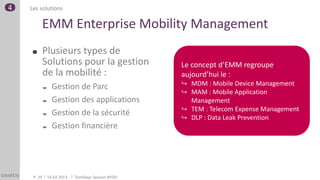

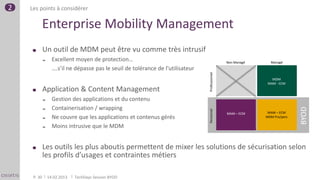

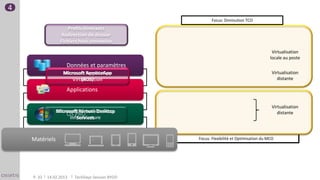

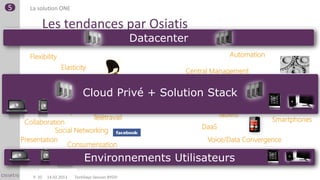

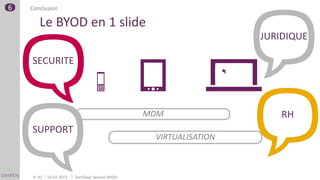

Le document aborde le phénomène du BYOD (Bring Your Own Device) en soulignant son impact dans le monde professionnel et le rôle crucial des directions informatiques pour en tirer parti de manière sécurisée. Il présente différents modèles d'adoption tels que COPE et CYOD, ainsi que les défis juridiques et techniques associés. En conclusion, des solutions comme l'Enterprise Mobility Management et la virtualisation sont proposées pour faciliter la mise en œuvre sécurisée du BYOD.