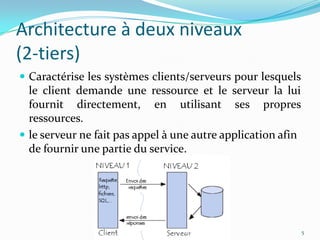

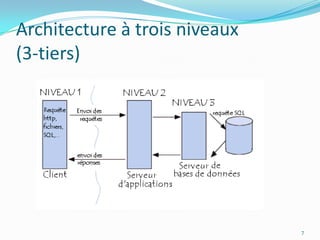

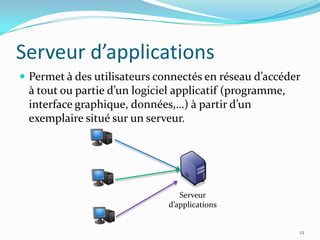

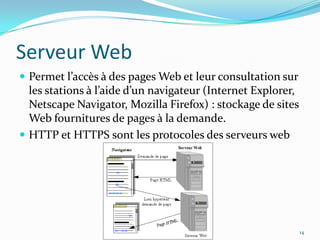

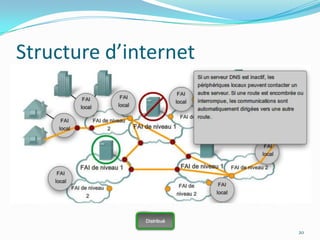

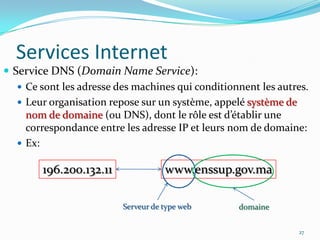

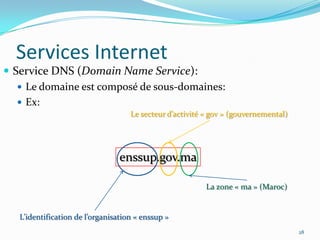

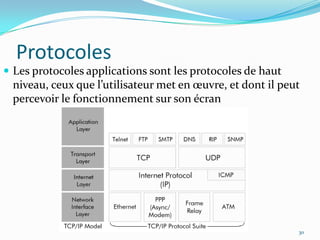

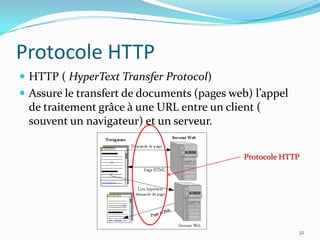

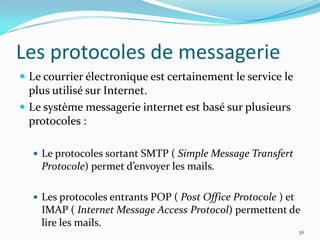

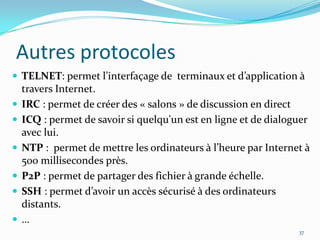

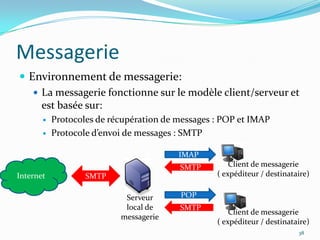

Le document traite des architectures réseau, en se concentrant principalement sur le paradigme client/serveur, ainsi que sur les types de serveurs et les protocoles utilisés pour la communication sur Internet. Il explique également les services comme le DNS et le DHCP, ainsi que les protocoles applicatifs tels que HTTP, SMTP, et FTP. Enfin, il aborde l'utilisation de la messagerie électronique et instantanée dans le cadre des échanges d'informations sur Internet.