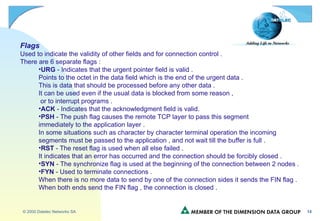

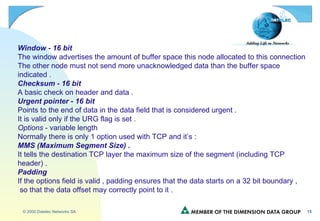

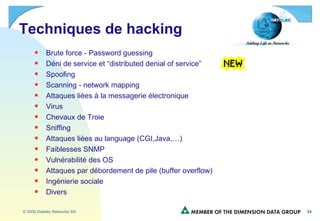

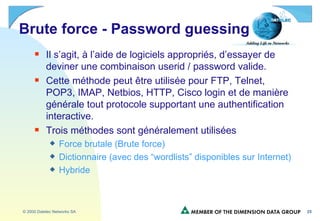

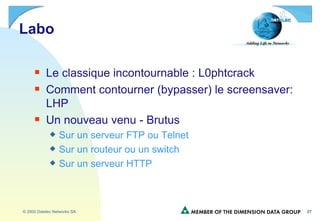

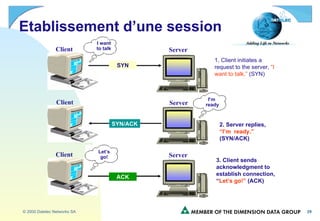

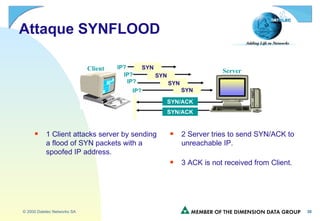

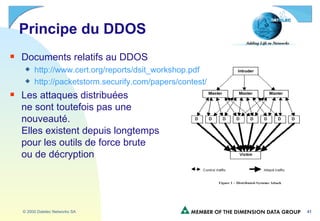

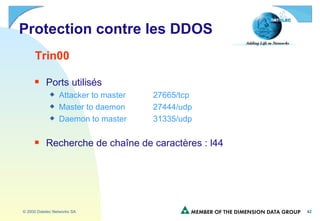

Le document traite des protocoles TCP/IP, en expliquant les différences et les utilisations de TCP et UDP pour la transmission de données. Il décrit également des techniques de hacking, y compris les attaques par déni de service et le spoofing, ainsi que des méthodes de protection contre ces menaces. Enfin, il fournit une liste de ressources et de sites Web pour en savoir plus sur la sécurité informatique et le hacking.

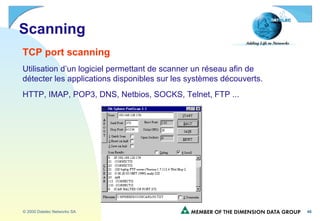

![Land Il s ’agit d ’une attaque dans laquelle l ’adresse source IP et l ’adresse de destination IP sont identiques, de même que les ports de source et de destination. Pour fonctionner, elle doit être émise sur un port ouvert et avec le flag SYN. A réception de ce type de paquet, certains systèmes stoppent (stack IP) Filtre possible ip[12:4] = ip[16:4] and ip[12:2] = ip[16:2]](https://image.slidesharecdn.com/idscourse28-03-090529132632-phpapp02/85/Ethical-Hacking-36-320.jpg)

![Scanning (suite) Methodes de filtrage Filtre sur chaque flag (avec tcpdump par exemple) Byte 13 of the TCP header Syn flag set: tcp[13] & 0x02 != 0 Ack flag set: tcp[13] & 0x10 != 0 Rst flag set: tcp[13] & 0x04 != 0 Fin flag set: tcp[13] & 0x01 != 0 Psh flag set: tcp[13] & 0x08 != 0 Urg flag set: tcp[13] & 0x20 != 0 No flag set: tcp[13] & 0x3f != 0 Exemple de filtrage : tcp and (dst port 80) and (tcp[13] & 0x02 != 0) and (tcp[13] & 0x10 =0) teste le SYN flag (set) et le ACK flag (no set) X U A S F R P X](https://image.slidesharecdn.com/idscourse28-03-090529132632-phpapp02/85/Ethical-Hacking-49-320.jpg)