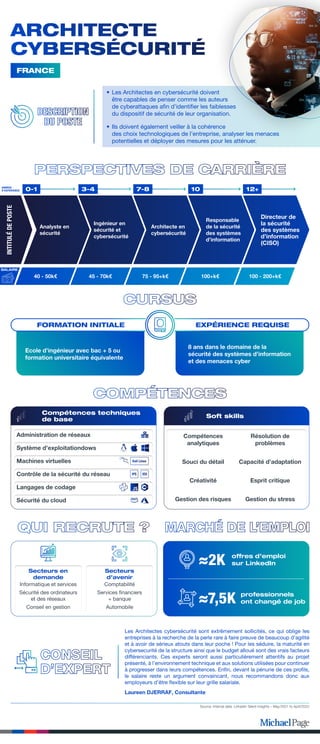

Les architectes en cybersécurité doivent anticiper les cyberattaques tout en assurant une cohérence technologique et en analysant les menaces. Le marché de l'emploi pour ces experts est en forte demande, avec des salaires variant selon l'expérience et le poste. Pour attirer ces professionnels, les employeurs doivent offrir un environnement technique attractif et être flexibles sur les salaires.