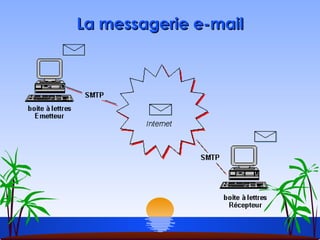

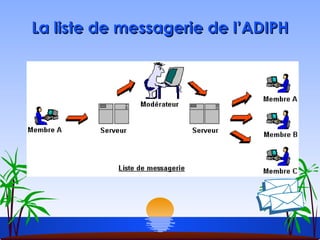

Le document décrit divers aspects des réseaux informatiques, notamment Internet, l'intranet et l'extranet, ainsi que la messagerie électronique et les protocoles de sécurité. Il souligne les risques liés à la sécurité des données lors des transactions en ligne et présente les identifications numériques comme une solution pour garantir l'authenticité et la confidentialité des messages électroniques. De plus, il explique le fonctionnement et l'obtention des identifications numériques auprès d'instances de certification.