Ce document traite de la sécurité des applications web, en abordant des thèmes tels que les menaces, les vulnérabilités et les principes fondamentaux de la sécurité, incluant l'authentification et la confidentialité. Il présente également la société 'Premiers Pas Sarl', spécialisée en ingénierie informatique et conseils, qui met l'accent sur le développement des systèmes d'information et la sécurité des données. Enfin, il souligne l'importance d'une approche holistique pour la sécurité, englobant à la fois les technologies et la sensibilisation des utilisateurs.

![Licence Réseaux et Télécom TCHOULEGHEU NJEMOU MARCEL THIERRY

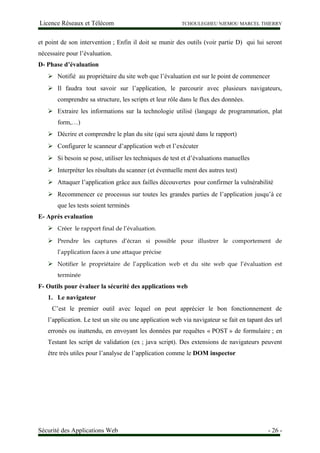

Bibliographie

DOCUMENTS

[ALS1] Alshanetsky, I. “php|architect's Guide to PHP Security”, ISBN 0973862106

McGraw.Hill.Hacking.Exposed.Web.Applications.iNT.eBook-DDU

methodologies & tools for web application security assessment ORY SEGAL, A whitepaper

from Watchfire

BAI1+ Baier, D., “Developing more secure ASP.NET 2.0 Applications”, ISBN 978-0-7356-

2331-6

[GAL1] Gallagher T., Landauer L., Jeffries B., "Hunting Security Bugs", Microsoft Press,

ISBN 073562187X

[GRO1] Fogie, Grossman, Hansen, Rager, “Cross Site Scripting Attacks: XSS Exploits and

Defense”, ISBN 1597491543

[HOW1] Howard M., Lipner S., "The Security Development Lifecycle", Microsoft Press, ISBN

0735622140

[SCH1] Schneier B., "Practical Cryptography", Wiley, ISBN 047122894X

SHI1+ Shiflett, C., “Essential PHP Security”, ISBN 059600656X

[WYS1] Wysopal et al, The Art of Software Security Testing: Identifying Software Security

Flaws, ISBN 0321304861

Google Hacking for Penetration Testers" by Johnny Long, from BlackHat Briefings, Europe

2005

Sites Web

Web Application Threat Classification (WASC project):

http://www.webappsec.org/projects/threat/

Web Security Glossary (WASC project): http://www.webappsec.org/projects/glossary/

Watchfire Security Zone portal: http://www.watchfire.com/securityzone/default.aspx

Web Application News (CGISecurity.net): http://www.cgisecurity.net/

OWASP, http://www.owasp.org

MITRE, Common Weakness Enumeration – Vulnerability Trends,

http://cwe.mitre.org/documents/vuln-trends.html

Web Application Security Consortium, http://www.webappsec.org/

SANS Top 20, http://www.sans.org/top20/

PCI Security Standards Council, publishers of the PCI standards, relevant to all organizations

processing or holding credit card data, https://www.pcisecuritystandards.org/

Sécurité des Applications Web - 34 -

BLIOGRAPHIE](https://image.slidesharecdn.com/rapportsecuritappweb-161020090839/85/web-application-security-34-320.jpg)