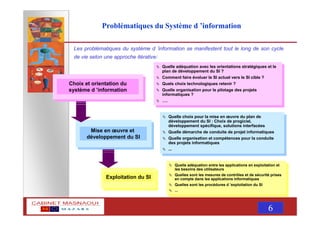

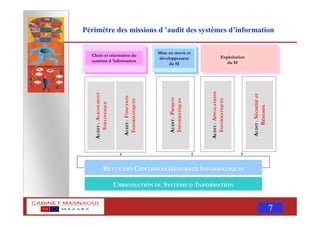

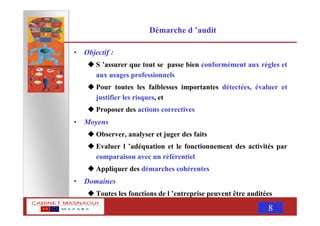

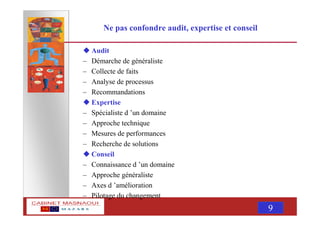

Le document présente une réflexion sur l'audit des systèmes d'information, abordant son importance croissante dans les entreprises, les risques associés et les problématiques spécifiques à chaque phase de vie d'un système d'information. Il explore les différentes missions d'audit, notamment l'audit de la fonction informatique, des projets et de la sécurité, ainsi que les bonnes pratiques et les critères d'efficacité. Enfin, le document souligne la nécessité d'une démarche d'audit rigoureuse pour assurer la conformité et l'efficacité des systèmes d'information.