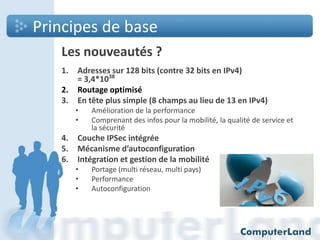

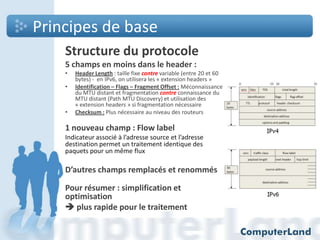

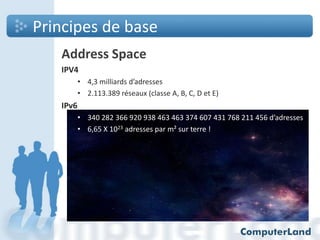

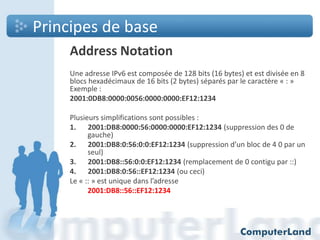

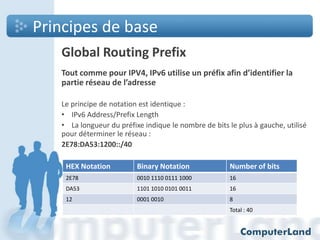

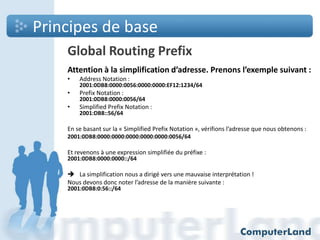

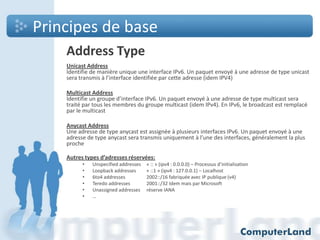

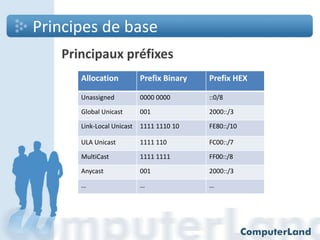

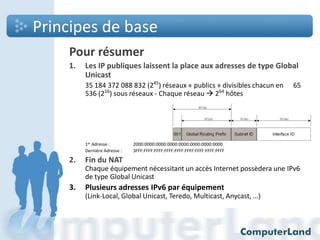

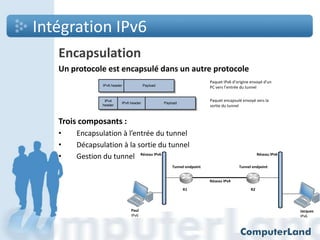

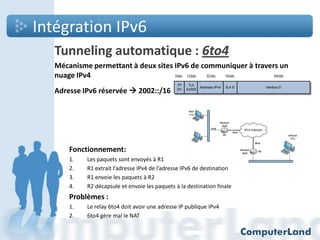

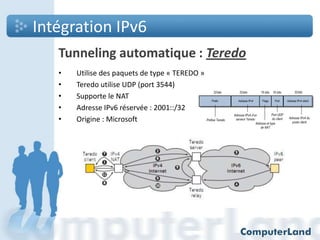

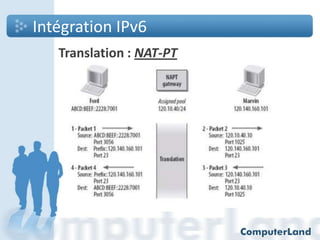

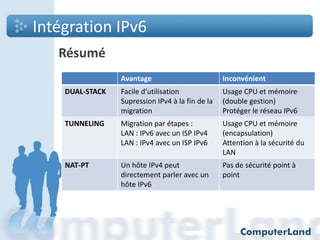

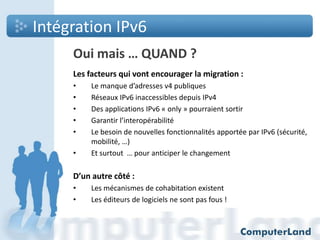

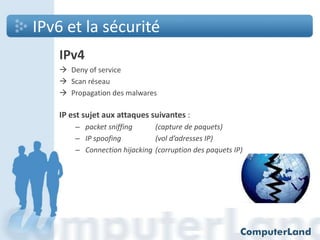

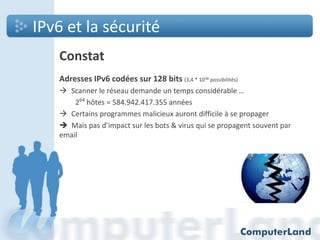

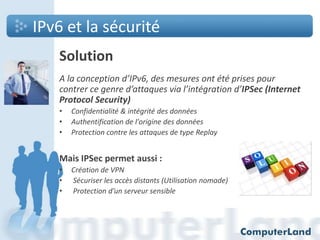

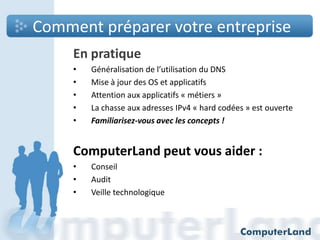

Le document analyse la transition de l'IPv4 à l'IPv6, soulignant les limitations de l'IPv4 et les avantages de l'IPv6, tels qu'un espace d'adressage considérablement plus vaste et des améliorations en termes de sécurité, de performance et de gestion de la mobilité. Il présente également les différents types d'adresses IPv6, les mécanismes d'intégration et de migration, ainsi que l'importance de la sécurité dans cette transition. Enfin, il met en avant la nécessité pour les organisations de se préparer à cette évolution en adoptant des mesures proactives.