Le document présente un support de cours sur les systèmes d'exploitation, en se concentrant sur le système GNU/Linux. Il comprend des objectifs d'apprentissage, des chapitres détaillant l'architecture Unix, la gestion des fichiers, des commandes et des permissions, ainsi qu'une bibliographie et des travaux dirigés. Le support est distribué sous une licence Creative Commons, permettant le partage et l'adaptation à condition de respecter certaines conditions.

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 18

3.1. Le Shell

3.1.1. Présentation

C'est un programme séparé du noyau qui réalise plusieurs tâches :

interprète les commandes tapées au clavier par l'utilisateur et exécute les programmes.

fournit à l'utilisateur un langage de programmation interprété.

permet de modifier l'environnement de travail.

réalise les redirections des entrées-sorties.

Il en existe plusieurs versions : le Bourne Shell (sh), le C Shell (csh), le Korn Shell (ksh), le

bash, le tcsh, etc.

Sous GNU/Linux, le Shell généralement utilisé est le bash.

3.1.2. Les caractères spéciaux du Shell

Un certain nombre de caractères ont une signification spéciale.

3.1.2.1. Nom de fichiers et de répertoires

Six caractères servent à générer les noms de fichiers ou de répertoires :

. qui désigne le répertoire courant.

.. qui désigne le répertoire père, c'est à dire celui qui se trouve immédiatement au-

dessus du répertoire courant dans la hiérarchie.

~ qui désigne le répertoire d'accueil.

? remplace un caractère quelconque.

* remplace une chaîne de caractères quelconque (y compris une chaîne vide).

[...] remplace les caractères entre crochets, définis par énumération ou par intervalle.

Exemples :

[Aa] désigne les caractères A ou a.

[a-zA-Z] désigne un caractère alphabétique quelconque.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-24-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 21

Exemple : ls | grep *.c, la sortie de la commande ls sert d'entrée à la

commande grep. Ici, on cherche tous les fichiers sources C dans le répertoire

courant.

3.4. Les gestionnaires de paquets

Dans les distributions GNU/Linux, un paquet (package) est un fichier d'archives compressé

contenant l'ensemble des fichiers nécessaires au fonctionnement d'une application donnée.

Les paquets contiennent aussi la liste des autres paquets (dépendances) dont l'application a

besoin.

Il existe de nombreuses distributions GNU/Linux. Les plus courantes sont :

La distribution "Debian" et ses dérivées (Ubuntu, Mint, Linspire, Mepis, etc.) qui

utilisent le format .deb.

La distribution "RedHat" et ses dérivées (CentOS, Fedora, Mandriva, Scientific Linux,

etc.) ainsi que "openSUSE" qui utilisent le format .rpm.

3.5. Les principales commandes GNU/Linux

Le format d'une commande est généralement de la forme :

commande [-option1] [-option2] [-optionn] [arg1] [arg2] [argn] ...

Les options et arguments forment ce que l'on appelle les paramètres de la commande. Les

arguments présentent généralement un ou plusieurs noms de fichiers ou de répertoires.

GNU/Linux est sensible à la casse, c'est-à-dire qu’il fait la différence entre une majuscule et

une minuscule. Ainsi "essai", "Essai" ou "ESSAI" désignent des fichiers différents.

3.5.1. Les commandes relatives aux répertoires

Afficher le chemin absolu du répertoire courant : pwd

Afficher le contenu d'un répertoire : ls

Afficher les attributs de répertoires : lsattr

Afficher la taille d'un répertoire : du](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-27-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 22

Changer de répertoire : cd

Créer un répertoire : mkdir

Supprimer un répertoire : rmdir

Changer les droits d'accès aux répertoires : chmod

Changer les attributs de répertoires : chattr

3.5.1.1. La commande « pwd »

La commande pwd affiche le chemin absolu du répertoire courant.

Syntaxe : pwd

3.5.1.2. La commande « ls »

La commande ls affiche le contenu d'un répertoire ou d'une liste de fichiers.

Syntaxe : ls [-alrtR] répertoire ou ls [-alrtR] fichiers

Options principales :

-a : affiche également les fichiers commençant par un point.

-l : affiche en format long c'est à dire avec type (répertoire, fichier), droits

d'accès, nombre de liens, nom du propriétaire, nom du groupe, taille en octets,

date de dernière modification, nom.

-r : inverse l'ordre du tri.

-t : trie par date de dernière modification.

-R : récursif.

Exemples :

ls -aR ~ : affiche la liste des fichiers et sous-répertoires contenus dans le

répertoire d'accueil de l'utilisateur.

ls *.c : affiche la liste de tous les fichiers sources C du répertoire courant.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-28-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 23

3.5.1.3. La commande « lsattr »

La commande lsattr affiche les attributs de répertoires ou de fichiers dans un filesystem

ext2, ext3 ou ext4.

Syntaxe : lsattr [-Rad] répertoires ou lsattr fichiers

Options principales :

-R : liste récursivement les attributs d'un (des) répertoire(s).

-a : liste tous les fichiers du (des) répertoires y compris les fichiers

commençant par « . ».

-d : affiche les répertoires comme les fichiers plutôt que d'afficher leur

contenu.

3.5.1.4. La commande « du »

La commande du affiche la taille d'un répertoire.

Syntaxe : du [-ask] répertoire

Options principales :

-a : affiche la taille de tous les fichiers.

-s : affiche le total de chaque répertoire.

-k : affiche le résultat en kilo-octets (et non en blocs de 512 octets).

Exemples :

du -k affiche en kilo-octet la taille des fichiers (ou sous-répertoires) du

répertoire courant.

du -sk ~/tp affiche en kilo-octet la taille totale du répertoire tp contenu dans

le répertoire d'accueil de l'utilisateur.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-29-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 24

3.5.1.5. La commande « cd »

La commande cd change le répertoire courant.

Syntaxe : cd répertoire

Exemples :

cd /home/user1/tp fait passer dans le répertoire tp de l'utilisateur user1.

C'est équivalent à cd ~user1/tp.

En tapant cd (sans argument), on se retrouve dans le répertoire d'accueil.

3.5.1.6. La commande « mkdir »

La commande mkdir crée un répertoire.

Syntaxe : mkdir [-p] répertoire

Option principale : -p crée le(s) répertoire(s) intermédiaire(s).

Exemple : on veut créer le sous-répertoire tp1 dans le répertoire tp. Si tp existe déjà,

on tape mkdir tp/tp1 sinon mkdir -p tp/tp1 qui crée tp et tp1.

3.5.1.7. La commande « rmdir »

La commande rmdir supprime un répertoire si et seulement s’il est vide. Sinon, il faut utiliser

la commande rm.

Syntaxe : rmdir répertoire

Exemple : rmdir tp2 supprime le répertoire tp2 s’il est vide.

3.5.1.8. La commande « chmod »

La commande chmod change les droits d'accès aux répertoires ou aux fichiers. On ne peut

modifier les droits d'accès à un ou plusieurs répertoires ou fichiers que si l'on en est

propriétaire.

Syntaxe : chmod [-R] [ugoa] [+/-r] [+/-w] [+/-x] répertoire(s) ou :

chmod [ugoa] [+/-r] [+/-w] [+/-x] fichier(s)](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-30-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 25

Type d'utilisateur :

u : propriétaire (user).

g : groupe du propriétaire (group).

o : les autres (other).

a : tous (all).

Type d'action :

+ signifie qu'on ajoute des droits d'accès.

- signifie qu'on enlève des droits d'accès.

Type d'accès :

r : lecture (read permission).

w : écriture (write permission).

x : exécution (execute permission).

Exemple : chmod -R g+r tp donne les accès en lecture au sous-répertoire tp à tous

les membres du groupe.

3.5.1.9. La commande « chattr »

La commande chattr change les attributs de répertoires ou de fichiers dans un filesystem

ext2, ext3 ou ext4.

Syntaxe : chattr [-Rvf][mode] répertoires ou : chattr [-Vf][mode] fichiers

Options principales :

-R : change récursivement les attributs d'un répertoire.

-V : affichage en mode verbeux.

-f : supprime la plupart des messages d'erreur.

Attributs : Le format du mode est [+-=][acdeijstuADST]

l'opérateur + ajoute l'attribut.

l'opérateur - retire l'attribut.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-31-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 28

3.5.2.4. La commande « tr »

La commande tr transpose ou élimine des caractères.

Syntaxe : tr [-cstd] chaine1 chaine2

Options principales :

-c ou --complement : remplace chaine1 par son complément c'est à dire tous

les caractères n'appartenant pas à chaine1.

-s ou --squeeze-repeats : remplace chaque répétition de caractères

appartenant à chaine1 par une seule occurrence de ce caractère.

-d ou --delete car : supprime tous les caractères car présents dans

chaine1.

Exemples :

Convertir de minuscules en majuscules (de 3 manières différentes) :

tr abcdefghijklmnopqrstuvwxyz ABCDEFGHIJKLMNOPQRSTUVWXYZ

tr a-z A-Z

tr '[:lower:]' '[:upper:]'

Afficher chaque mot sur une ligne indépendante en convertissant tous les

caractères non alphanumériques en sauts de lignes, puis en regroupant les

lignes blanches successives en un seul saut de ligne : tr -cs '[a-zA-Z0-9]'

'[n*]'.

Convertir les séquences de sauts de lignes en un seul saut de ligne donc en

supprimant les lignes blanches : tr -s 'n'.

3.5.2.5. La commande « cat »

La commande cat affiche le contenu d'un fichier.

Syntaxe : cat [-n] fichier

Option principale : -n numérote les lignes

Exemples :](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-34-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 29

cat -n essai1 : affiche le fichier essai1 à l'écran en numérotant les lignes.

cat essai1 essai2 : affiche à l'écran le fichier essai1 puis le fichier

essai2.

3.5.2.6. La commande « more »

La commande more affiche le contenu d'un fichier page par page.

Syntaxe : more [-c] fichier

Option principale : -c efface la fenêtre avant l'affichage.

Exemple : more essai.c affiche la première page du fichier essai.c.

La touche espace permet d’afficher la page suivante.

La touche [ Enter] permet d’afficher la ligne suivante.

La touche h permet d’accéder à l'aide en ligne.

La touche q permet de quitter.

3.5.2.7. La commande « less »

La commande less affiche le contenu d'un fichier page par page. Elle peut être considérée

comme le successeur de more. Elle fait la même chose mais offre davantage de possibilités,

comme le retour en arrière.

Syntaxe : less [-c] fichier

Option principale : -c efface la fenêtre avant l'affichage.

3.5.2.8. La commande « head »

La commande head affiche le début d'un fichier.

Syntaxe : head [-n] fichier

Option principale : -n affiche les n premières lignes du fichier. Par défaut, n = 10.

Exemple : head -10 *.c affiche les 10 premières lignes de tous les fichiers sources C

du répertoire courant.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-35-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 30

3.5.2.9. La commande « tail »

La commande tail affiche la fin d'un fichier.

Syntaxe : tail [-n] fichier

Option principale : -n affiche les n dernières lignes du fichier. Par défaut, n = 10.

Exemple : tail -50 essai affiche les 50 dernières lignes du fichier essai.

3.5.2.10. La commande « tac »

La commande tac affiche le contenu d'un fichier en ordre inverse, c'est à dire en commençant

par la fin.

Syntaxe : tac fichier

Exemple : tac essai.txt : affiche le fichier essai.txt en ordre inverse, c'est à dire

en commençant par la fin.

3.5.2.11. La commande « nl »

La commande nl affiche les lignes d'un fichier précédées de leur numéro.

Syntaxe : nl [-ba] fichier

Options principales : -ba numérote aussi les lignes blanches (ou vides).

Exemple : nl -ba essai.c affiche toutes les lignes du fichier essai.c précédées de

leur numéro.

3.5.2.12. La commande « wc »

La commande wc compte le nombre de lignes, de mots ou de caractères d'un fichier.

Syntaxe : wc [-clw] fichier

Options principales :

-c : renvoie le nombre de caractères (octets).

-l : renvoie le nombre de lignes.

-w : renvoie le nombre de mots.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-36-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 31

Exemple : wc -l essai.c renvoie le nombre de lignes du fichier essai.c.

3.5.2.13. La commande « uniq »

La commande uniq recherche les lignes consécutives identiques dans un fichier.

Syntaxe : uniq [-udc] fichier

Options principales :

-u : affiche les lignes consécutives identiques une seule fois.

-d : n'affiche que les lignes consécutives identiques.

-c : chaque ligne est précédée de son nombre d'occurrences.

3.5.2.14. La commande « grep »

La commande grep recherche une (ou plusieurs) expression(s) dans un fichier.

Syntaxe : grep [-cilnrvE] expression fichier

Options principales :

-c : affiche le nombre de lignes contenant l'expression.

-i : contrairement à la plupart des commandes, l'option -i ne signifie pas

interactif mais ignore-case, c'est à dire que grep ne fera pas de différence

entre minuscules et majuscules.

-l : n'affiche que le nom des fichiers contenant l'expression.

-n : affiche les numéros des lignes contenant l'expression.

-r : recherche récursivement dans les sous-répertoires du répertoire courant.

-v : inverse la recherche, c'est à dire affiche les lignes ne contenant pas

l'expression.

-w : recherche exactement l'expression et non les mots contenant l'expression.

-E ou --extended-regexp : expression régulière étendue qui permet de

rechercher plusieurs expressions en même temps.

-A n : affiche n lignes supplémentaires après les lignes qui concordent.

-B n : affiche n lignes supplémentaires avant lignes qui concordent.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-37-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 32

Exemples :

grep -i -c 'integer' * : affiche le nombre de fois où les expressions

integer, Integer ou INTEGER sont rencontrées dans chaque fichier du

répertoire courant.

grep -Eir "fortran|Python" /codes : cherche les chaînes fortran ou

Python, sans tenir compte de la casse, dans le répertoire /codes et ses sous-

répertoires.

3.5.2.15. La commande « sort »

La commande sort trie les champs d'un fichier.

Syntaxe : sort [-fnru] [-t car] [+i] [-j] [-o sortie] fichier

Options principales :

-f : ne tient pas compte des minuscules et majuscules.

-n : trie numérique et non alphabétique.

-r : inverse l'ordre de tri.

-u : n'affiche qu'une fois les lignes multiples.

-t car : indique le caractère séparateur de champs (par défaut, c'est l'espace).

-o sortie : écrit le résultat dans le fichier sortie.

+i : on trie à partir du i-ième champ. i=0, 1, ….

-j : on trie jusqu'au j-ième champ.

Exemples :

sort +1 liste trie le fichier liste (liste de prénoms et noms, e.g. Robert

BIDOCHON) par ordre alphabétique des noms.

sort -n -t : +1 -2 adresses : trie le fichier adresses (liste de prénoms,

numéros de téléphone et villes, e.g. robert:0380234567:Dijon) par numéros de

téléphones.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-38-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 33

3.5.2.16. La commande « cut »

La commande cut extrait des champs d'un fichier.

Syntaxe : cut [-cf] [-d car] [+i] [-j] fichier

Options principales :

-c : extrait suivant le nombre de caractères.

-f : extrait suivant le nombre de champs.

-d car : indique le caractère séparateur de champs (par défaut, c'est la

tabulation).

+i : on trie à partir du i-ième champ. i=1, 2, ….

-j : on trie jusqu'au j-ième champ.

Exemples :

cut -c10 adresses : extrait les 10 premiers caractères de chaque ligne.

cut -d : -f2 adresses : extrait le deuxième champ.

3.5.2.17. La commande « paste »

La commande paste ajoute des champs à un fichier.

Syntaxe : paste [-s] [-d car] fichier1 fichier2

Options principales :

-s : les lignes sont remplacées par des colonnes.

-d car : indique le caractère séparateur de champs (par défaut, c'est la

tabulation).](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-39-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 34

3.5.2.18. La commande « cp »

La commande cp copie de fichier. Pour copier plusieurs fichiers d'un seul coup, il faut utiliser

les caractères spéciaux du Shell.

Syntaxe : cp [-ipr] source cible

Option principale : -p le fichier cible conserve les permissions et la date de dernière

modification du fichier source (au lieu de la date courante).

Exemples :

cp tp1/* tp2 : copie tous les fichiers du répertoire tp1 dans le répertoire tp2.

cp -ir tp1 tp2 : copie le répertoire tp1 dans le répertoire tp2 en demandant

confirmation à chaque fichier.

3.5.2.19. La commande « ln »

La commande ln crée un lien sur un fichier.

Syntaxe : ln [-s] source cible

Option principale : -s crée un lien symbolique. Créer un lien revient à définir un alias

à un fichier qui existe déjà. Un lien ne peut se faire qu'entre fichiers d'un même

filesystem. Sinon il faut utiliser l'option -s. De manière générale, il est recommandé

d'utiliser systématiquement l'option -s.

Exemple : ln -s Mon_Fichier Mon_lien.

3.5.2.20. La commande « mv »

La commande mv déplace ou change le nom d'un fichier.

Syntaxe : mv [-fi] source cible. Si cible est un nom de fichier, source est

renommé en cible. Si cible est un nom de répertoire, source est déplacé dans le

répertoire cible.

Option principale : -f force la commande.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-40-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 35

Exemples :

mv essai1 essai2 renomme le fichier essai1 en essai2.

mv tp11.c tp/tp1 : déplace le fichier tp11.c dans le répertoire tp/tp1.

3.5.2.21. La commande « split »

La commande split découpe un fichier.

Syntaxe : split [-n] fichier [nom]

Options principales :

-n : découpe fichier en fichiers de n lignes (par défaut, 1000 lignes).

nom : par défaut les fichiers créés sont nommés xaa, xab, xac, ... jusqu'à xzz.

Avec cette option, on remplace x par nom : on obtient donc les fichiers nomaa,

nomab, etc.

Exemple : split -100 essai.c petit découpe le fichier essai.c en fichiers de

100 lignes nommés petitaa, petitab, etc.

3.5.2.22. La commande « rm »

La commande rm supprime un fichier ou un répertoire.

Syntaxe : rm [-if] fichier ou rm [-if] -r répertoire

Options principales :

-i : le système demande confirmation avant la suppression définitive.

-f : force la commande.

Exemples :

rm essai2 : suppression du fichier essai2.

rm -r tp : suppression du répertoire tp.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-41-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 36

3.5.2.23. La commande « comm »

La commande comm recherche les lignes identiques à 2 fichiers.

Syntaxe : comm [-123] fichier1 fichier2. Elle sépare les lignes en 3 groupes :

1. Les lignes présentes seulement dans le premier fichier.

2. Les lignes présentes seulement dans le deuxième fichier.

3. Les lignes présentes seulement dans les 2 fichiers.

Options :

-1 : n'affiche pas les lignes du premier groupe.

-2 : n'affiche pas les lignes du deuxième groupe.

-3 : n'affiche pas les lignes du troisième groupe.

3.5.2.24. La commande « diff »

La commande diff recherche les lignes différentes à 2 fichiers.

Syntaxe : diff fichier1 fichier2

Options principales :

-b : ignore les espaces.

-i : contrairement à la plupart des commandes, l'option -i ne signifie pas

interactif mais ignore-case, c'est à dire que diff ne fera pas de différence

entre minuscules et majuscules.

-w : ignore les espaces et les tabulations.

--side-by-side : affiche le contenu des 2 fichiers côte à côte et non pas l'un

au dessous de l'autre.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-42-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 37

3.5.2.25. La commande « tee »

La commande tee copie l'entrée standard sur la sortie standard, et dans tous les fichiers

fournis en argument.

Si un fichier n'existe pas, il est créé. Si le fichier existe déjà, il est écrasé, à moins que l'option

-a soit précisée.

Syntaxe : tee [-ai][--append][--ignore-interrupts][--help][fichier...]

Options principales :

-a, --append : Ajouter l'entrée standard aux fichiers indiqués plutôt que de les

écraser.

--help : Afficher un message d'aide sur la sortie standard et se terminer

normalement.

-i, --ignore-interrupts : Ignorer les signaux d'interruption.

3.5.2.26. La commande « find »

La commande find recherche un (ou plusieurs) fichier(s) dans un répertoire. Cette commande

est automatiquement récursive.

Syntaxe : find chemin critères

Options principales :

-print affiche le résultat de la recherche.

-name recherche sur le nom du fichier.

-type recherche sur le type (d : répertoire, c : caractère, f : fichier).

-size n : recherche sur la taille du fichier.

-amin n : le fichier a été accédé il y a n minutes.

-atime n : le fichier a été accédé il y a n fois 24 heures.

-cmin n : le statut du fichier a changé il y a n minutes.

-ctime n : le statut du fichier a changé il y a n fois 24 heures.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-43-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 39

-n X limite le nombre de résultats affichés au nombre X choisi,

-r X ou --regexp=X recherche des fichiers dans la base de données en

utilisant une expression rationnelle X.

Exemple : locate -i -n 12 toto | grep bin : affichera les douze premiers

résultats pour la requête non sensible à la casse de la chaîne toto en se limitant à ceux

dans lesquels la chaîne bin apparaît aussi, par exemple : /usr/bin/ToTo,

/mnt/bintoto ou encore /home/totoro/bin.

3.5.3. Les commandes d'archivage et de compression

Archivage des données :

tar

Compression des données :

gzip

bzip2

Décompression des données :

gunzip

bunzip2

unzip pour les fichiers MS-DOS.

3.5.3.1. La commande « tar »

La commande tar archive des données.

Syntaxe : tar [crtx][v]f cible source

Type d'action :

c : création d'une archive.

r : ajout de fichier(s) ou de répertoire(s) à la fin d'une archive.

t : liste du contenu d'une archive.

x : extraction d'une archive.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-45-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 40

Options principales :

v : la commande affiche au fur et à mesure tout ce qu'elle fait.

f : précise le nom du fichier cible.

Exemples :

tar cf tp.tar tp : le répertoire tp est archivé en tp.tar.

tar rf tp.tar tp2 : ajoute le répertoire tp2 à la fin de l'archive tp.tar.

tar tvf tp.tar : liste le contenu de l'archive tp.tar.

tar xf tp.tar : extrait l'archive tp.tar, c'est à dire recrée le répertoire tp.

3.5.3.2. La commande « gzip »

La commande gzip compresse des données.

Syntaxe : gzip [-h][-rtv] source

Options principales :

-h : affiche la liste des options de gzip.

-r : récursif. Dans ce cas source est un répertoire.

-t : teste l'intégrité d'un fichier compressé.

-v : la commande affiche au fur et à mesure tout ce qu'elle fait.

-1 : compresse plus vite. Le résultat est plus gros.

-9 : compresse mieux mais plus lentement.

Exemple : gzip tp.tar compresse le fichier tp.tar en tp.tar.gz.

3.5.3.3. La commande « bzip2 »

La commande bzip2 compresse des données.

Syntaxe : bzip2 [-h][-tv] source

Options principales :

-h : affiche la liste des options de bzip2.

-t : teste l'intégrité d'un fichier compressé.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-46-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 41

-v : la commande affiche au fur et à mesure tout ce qu'elle fait.

-1 : compresse plus vite. Le résultat est plus gros.

-9 : compresse mieux mais plus lentement.

Exemple : bzip2 tp.tar compresse le fichier tp.tar en tp.tar.bz2.

3.5.3.4. La commande « gunzip »

La commande gunzip décompresse des données.

Syntaxe : gunzip [-h][-tv][-S suf] source.gz

Options principales :

-h : affiche la liste des options de gunzip.

-t : teste l'intégrité du fichier compressé.

-v : la commande affiche au fur et à mesure tout ce qu'elle fait.

-S suf : autorise le suffixe .suf au lieu de .gz.

Exemple : gunzip tp.tar.gz décompresse le fichier tp.tar.gz en tp.tar. La

commande gzip –d donne le même résultat.

3.5.3.5. La commande « bunzip2 »

La commande bunzip2 décompresse des données.

Syntaxe : bunzip2 [-h][-tv] source.bz2

Options principales :

-h : affiche la liste des options de bunzip2.

-t : teste l'intégrité du fichier compressé.

-v : la commande affiche au fur et à mesure tout ce qu'elle fait.

Exemple : bunzip2 tp.tar.bz2 décompresse le fichier tp.tar.bz2 en tp.tar. La

commande bzip2 –d donne le même résultat.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-47-320.jpg)

![Chapitre 3. Les commandes GNU/Linux

Faycel CHAOUA Systèmes d’exploitation 2 42

3.5.3.6. La commande « unzip »

La commande unzip décompresse des fichiers MS-DOS.

Syntaxe : unzip [-h] source.zip ou unzip [-h] source.ZIP

Option principale : -h affiche la liste des options de unzip.

Exemple : unzip UTILS.ZIP décompresse le fichier UTILS.ZIP.

3.5.4. Commandes d’aide et d’informations

3.5.4.1. La commande « man »

La commande man affiche les pages de manuel expliquant les différentes commandes, leurs

fonctionnements et leurs options.

Syntaxe : man commande

Exemple : man ls

3.5.4.2. La commande « which »

La commande which permet de trouver l'emplacement d'une commande en effectuant sa

recherche par rapport au contenu de la variable PATH, et retourne le chemin du premier fichier

correspondant.

Syntaxe : which commande

Exemple : which ls

3.5.4.3. La commande « whereis »

La commande whereis fonctionne de façon similaire à which, peut aussi chercher dans les

pages de manuel (man) et les codes sources.

Syntaxe : whereis commande

Exemple : whereis ls](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-48-320.jpg)

![Chapitre 5. Gestion des utilisateurs et des groupes

Faycel CHAOUA Systèmes d’exploitation 2 49

5.1. Les utilisateurs

Pour la création d’un utilisateur, on utilise la commande /usr/sbin/useradd ou son alias

/usr/sbin/adduser qui est un lien symbolique vers la commande précédente pour des

raisons de compatibilité historique.

Syntaxe : /usr/sbin/useradd [options] nom-utilisateur

Quelques options utiles :

-c : commentaire.

-g : groupe.

-s : Shell.

Pour ajouter un utilisateur « user1 » dans le groupe « chefs » avec le Shell « tcsh » :

/usr/sbin/useradd -c 'User 1 le chef' -g 'chefs' -s '/bin/tcsh' user1

Les options par défaut se trouvent dans le fichier /etc/default/useradd, ou bien sont

listées par l’option -D de la commande useradd.

Chaque utilisateur possède un identifiant ou UID (user identifier), numéro généré

automatiquement et compris entre 500 et 60 000. Un autre intervalle de valeurs peut si

nécessaire être imposé. Il doit dans ce cas être spécifié dans le fichier /etc/login.defs.

Pour activer le compte, l’administrateur doit définir un mot de passe pour le compte par la

commande /usr/bin/passwd :

Syntaxe : /usr/bin/passwd nom-utilisateur

Exemple : /usr/bin/passwd user1

Cette commande permet également à l’utilisateur de changer lui-même son mot de passe.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-55-320.jpg)

![Chapitre 6. Système de gestion de processus

Faycel CHAOUA Systèmes d’exploitation 2 55

6.1. Introduction

Ce qui est désigné comme processus est une instance de programme s’exécutant à un instant

donné ainsi que son contexte (ou environnement). Ce dernier terme désigne l’ensemble des

ressources utilisées par le programme pour pouvoir se dérouler, comme par exemple la

mémoire, les fichiers ouverts, les droits associés, la priorité, etc.

Les processus sont identifiés par un numéro unique dans le système à un moment donné, le

PID. C'est à l’aide de ce nombre que l’on peut désigner une instance de programme et

interagir avec.

Les processus sont également caractérisés par un propriétaire. Il s’agit de l’utilisateur qui en a

demandé l’exécution. En général, seul ce propriétaire pourra entreprendre des actions sur le

processus.

Les processus sont créés par « clonage ». Le premier processus créé est le processus init

(systemd) qui est l’ancêtre de tous les autres.

La commande pstree affiche les processus sous forme d’arborescence. On peut donc

visualiser qui est le processus parent d’un autre. L’option –p affiche le PID de chaque

processus et l’option –u affiche le nom de l’utilisateur ayant lancé le processus.

6.2. La commande « ps »

La commande ps permet de lister les processus en cours d’exécution.

Syntaxe : ps [-Aefl]

Options principales :

-A : affiche tous les processus.

-e : affiche tous les processus.

-f : affiche toutes les informations.

-l : affiche en format long.

Exemple : ps -Af | head -5 affiche les informations relatives aux 4 premiers

processus.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-61-320.jpg)

![Chapitre 6. Système de gestion de processus

Faycel CHAOUA Systèmes d’exploitation 2 56

UID PID PPID C STIME TTY TIME CMD

root 0 0 0 nov 08 ? 0:00 sched

root 1 0 0 nov 08 ? 0:03 /etc/init -

root 2 0 0 nov 08 ? 0:01 pageout

root 3 0 0 nov 08 ? 10:00 fsflush

Les 8 champs correspondent à :

UID : propriétaire du processus.

PID : numéro du processus.

PPID : numéro du processus-père.

C : obsolète.

STIME : heure de début du processus.

TTY : pseudo-terminal contrôlant le processus.

TIME : durée d'exécution du processus.

CMD : nom de la commande.

Dans la pratique, nous n'avons besoin que des champs UID, PID et éventuellement

TIME.

6.3. La commande « top »

La commande top permet d’afficher des informations en continu sur l’activité du système.

Elle permet surtout de suivre les ressources que les processus utilisent (quantité de RAM,

pourcentage de CPU, durée d’exécution d’un processus depuis son démarrage).

Syntaxe : top [-d delay][-n iterations][-p pid}[-u user]

Option principale : -d permet de spécifier des délais de rafraîchissement (en

secondes).

6.4. La commande « kill »

La commande kill permet de supprimer un processus.

Syntaxe : kill –signal pid

Option principale : -signal est le numéro du signal envoyé au processus :

-1 : simule une déconnexion.

-15 : ordonne au processus de se terminer normalement.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-62-320.jpg)

![Chapitre 6. Système de gestion de processus

Faycel CHAOUA Systèmes d’exploitation 2 57

-9 : ordonne au processus de se terminer inconditionnellement comme dans le

cas des processus qui bouclent.

Exemple : On récupère le numéro du processus par la commande ps dans le champ

PID. La commande ps –Af | grep user1 renvoie la liste de tous les processus

lancés par l'utilisateur user1.

user1 1724 1722 0 Nov 28 ? 0:00 –csh

user1 1749 1747 1 Nov 28 ? 0:00 –csh

user1 1759 1724 8 Nov 28 ? 46:16 essai.

Le processus 1759 correspondant au programme essai qui semble boucler (il tourne

depuis plus de 46 h). Pour le supprimer, on tape : kill -9 1759.

Si l’on ne connaît pas le PID du processus auquel on veut envoyer un signal, on peut le

désigner par son nom en utilisant la commande killall.

Syntaxe : killall signal nom_du_processus

6.5. La commande « nice »

La priorité d’un processus peut être connue en examinant la colonne PRI du résultat des

commandes ps –l ou top. Plus la priorité est grande, plus de temps CPU est offert au

processus.

Le noyau gère la priorité moyennant une file d’attente de processus. Un utilisateur autorisé

peut modifier la priorité des processus à travers une valeur de gentillesse ou valeur nice

(colonne NI du résultat des commandes ps –l ou top).

La valeur nice varie de -20 à +19, plus elle est élevée, moins le processus est prioritaire.

La commande nice permet de modifier la priorité d'un processus au démarrage du processus.

Syntaxe : nice [-n Valeur] [Commande [Arguments ...]]

Option principale : -n indique la valeur de nice. L’utilisateur standard ne peut utiliser

qu’une valeur nice positive, seul le super-utilisateur (root) peut utiliser des valeurs

négatives.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-63-320.jpg)

![Chapitre 6. Système de gestion de processus

Faycel CHAOUA Systèmes d’exploitation 2 58

Exemple : nice -n 19 mon_programme. Cette commande lance mon_programme avec

la priorité la moins basse possible.

6.6. La commande « renice »

La commande renice permet de modifier la priorité d’un ou plusieurs processus en cours

d’exécution.

Syntaxe : renice [-n] nouvelle_valeur_nice [[-p] pid ] [-g] prgg ] [-u]

utilisateur]

Options :

-n : la nouvelle priorité.

-p : des identifiants de processus.

-g : des identifiants de groupes de processus. Utiliser renice sur un groupe de

processus implique que tous les processus de ce groupe auront leur priorité

modifiée.

-u : des noms d’utilisateurs. Lorsqu’un utilisateur est spécifié, tous les

processus appartenant à celui-ci auront leur priorité modifiée.

Exemples :

La commande ps -l | grep mon_processus permet d’obtenir le PID de

mon_processus.

La commande renice -n 10 -p PID_de_mon_processus permet de modifier

la valeur de nice.

6.7. Les processus et le Shell

Si on lance un programme depuis un terminal, l’interpréteur de commande (Shell) ne rend la

main que quand le programme ainsi lancé est terminé. Il est possible d’interrompre ce

programme et de reprendre la main en utilisant la combinaison de touches <Ctrl>-<Z>.

Ajouter le signe « & » à la fin de la ligne de commande permet de lancer le programme en

arrière-plan – on parle aussi de tâche de fond – et de reprendre tout de suite la main : on](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-64-320.jpg)

![Chapitre 6. Système de gestion de processus

Faycel CHAOUA Systèmes d’exploitation 2 59

revient directement au prompt du Shell. Cette possibilité est surtout utile lorsqu’on travaille

en mode « console », ou à distance, et qu’on ne dispose que d’une seule fenêtre ouverte.

Dans l’exemple ci-dessous, le processus lancé en tâche de fond depuis le Shell est l’éditeur

emacs. La première valeur, entre crochets, est le numéro de job. La seconde valeur est le PID

de emacs.

emacs&

[1] 7522

Si plusieurs Shells sont utilisés simultanément – par exemple avec plusieurs fenêtres de

console – chacun aura ses propres processus fils et ne pourra agir sur ceux des autres Shells.

Le numéro de job identifie un processus de façon univoque par rapport au Shell à partir

duquel il a été lancé, mais plusieurs processus lancés à partir de Shells différents peuvent

avoir le même numéro de job.

On peut alors utiliser la commande jobs qui affichera la liste des processus s’exécutant en

arrière-plan.

On peut faire passer un processus en avant-plan (foreground) par la commande fg et le

remettre en arrière-plan (background) par la commande bg.

6.8. La commande « nohup »

La commande nohup permet de lancer un processus qui pourra rester actif aussi longtemps

que nécessaire, et ceci même après la déconnexion de l’utilisateur l’ayant initié.

Par défaut, quand un utilisateur se déconnecte, le Shell est quitté et un signal SIGHUP (signal

1) est envoyé aux processus enfants de ce Shell. L’action associée à ce signal est l’arrêt de ces

processus.

nohup ignore le signal SIGHUP (d’où son nom) puis exécute le programme indiqué en ligne de

commande, de sorte que celui-ci ignorera le signal SIGHUP.

Dans l’exemple qui suit, le script « mon_calcul_long » est lancé avec la commande nohup

pour que, si l’utilisateur se déconnecte avant que son exécution soit terminée, elle ne soit pas](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-65-320.jpg)

![Chapitre 7. La programmation shell

Faycel CHAOUA Systèmes d’exploitation 2 67

echo $moi

echo "dernière commande exécutée par le Shell : $?"

echo "no. de processus du Shell : $$"

echo "PID de la dernière commande exécutée en tâche de fond : $!"

echo "Fin du programme !"

exit 0 # Valeur de retour du script (contenu dans la variable '$?'

# à la fin de l'exécution du script).

7.5.1. Les tests

Deux syntaxes :

test expression ou bien [ expression ]

Le résultat est récupérable par la variable $?.

Il faut respecter un espace avant et après les crochets.

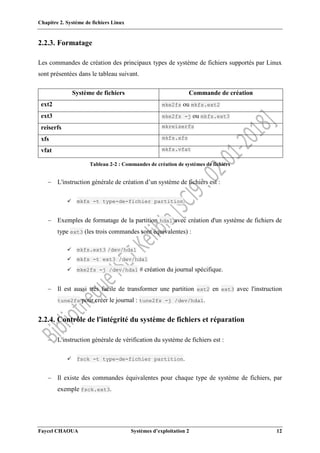

Tests sur les chaînes

Condition Signification

-z chaîne vrai si la chaîne est vide

-n chaîne vrai si la chaîne est non vide

chaîne1 = chaîne2 vrai si les deux chaînes sont égales

chaîne1 != chaîne2 Vrai si les deux chaînes sont différentes

Tests sur les nombres

Condition Signification

num1 eq num2 Egalité

num1 ne num2 Inégalité

num1 lt num2 inférieur ( < )

num1 le num2 inférieur ou égal ( < =)

num1 gt num2 supérieur ( > )

num1 ge num2 supérieur ou égal ( > =)](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-73-320.jpg)

![Chapitre 7. La programmation shell

Faycel CHAOUA Systèmes d’exploitation 2 68

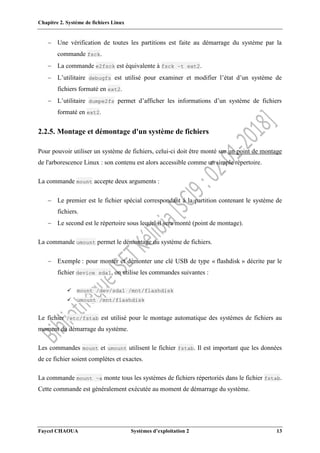

Tests sur les fichiers

Condition Signification

-e filename vrai si filename existe

-d filename vrai si filename est un répertoire

-f filename vrai si filename est un fichier ordinaire

-L filename vrai si filename est un lien symbolique

-r filename vrai si filename est lisible (r)

-w filename vrai si filename est modifiable (w)

-x filename vrai si filename est exécutable (x)

file1 -nt file2 vrai si file1 plus récent que file2

file1 -ot file2 vrai si file1 plus ancien que file2

7.5.2. L’instruction « if »

Syntaxe

if suite_de_commandes1

then

suite_de_commandes2

[ elif suite_de_commandes ; then suite_de_commandes ] ...

[ else suite_de_commandes ]

fi

Exemple

#!/bin/bash

if [ $1 = "Salah" ]

then echo "Salut Salah !"

else

echo "Je ne te connais pas !"

fi](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-74-320.jpg)

![Chapitre 7. La programmation shell

Faycel CHAOUA Systèmes d’exploitation 2 70

Exemple 2

#!/bin/bash

for variable in 'valeur1' 'valeur2' 'valeur3'

do

echo "La variable vaut $variable"

done

7.5.5. L’instruction « while »

L'instruction while permet de tester les arguments passés au programme, et de les traiter.

Cette instruction trouvera donc tout naturellement sa place au début d'un script Shell digne de

ce nom.

Syntaxe

while suite_cmd1

do

suite_cmd2

done

Exemple

#!/bin/bash

while

echo "tapez quelque chose : "

read mot

[ $mot != "fin" ];

do

echo "vous avez tapé $mot"

echo "tapez "fin" pour finir";

done](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-76-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD1 86

Exercice 1

1. Créer les fichiers suivants : annee1, Annee2, annee4, annee45, annee41, annee510,

annee_solaire, annee_tropique.

touch annee1 Annee2 annee4 annee45 annee41 annee510 annee_solaire

annee_tropique

2. Créer le répertoire "Year".

mkdir Year

3. Déplacer les fichiers précédemment créés dans le répertoire "Year".

mv [aA]nnee* Year

4. Lister tous les fichiers

a) se terminant par le caractère 5.

ls Year/*5

find Year -name '*5'

b) commençant par la chaîne annee4.

ls Year/annee4*

find Year –name 'annee4*'

c) commençant par la chaîne annee4 et de 7 lettres.

ls Year/annee4?

find Year –name 'annee4?'

Institut Supérieur des Études Technologiques de Kélibia

Département de Technologies de l'Informatique

Matière : Systèmes d’exploitation 2

Niveau : LMD ‒ L2

Enseignant : Faycel CHAOUA

Durée : 1 heure 30 min

Correction du TD N° 1](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-92-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD1 87

d) commençant par la chaîne annee avec aucun chiffre numérique.

ls Year/annee[!0-9]*

find Year –name 'annee[!0-9]*'

e) contenant la chaîne rop.

ls Year/*rop*

find Year –name '*rop*'

f) commençant par la lettre a ou la lettre A.

ls Year/[aA]*

find Year –name '[aA]*'

5. Copier les fichiers dont l'avant dernier caractère est le caractère 4 ou le caractère 1 dans le

répertoire /tmp.

cp Year/*[41]? /tmp

Exercice 2

1. Dans le répertoire courant, créer en une commande les fichiers suivants : 3bananes,

3poires, 45pommes, aride, banane, paname, panorama, Paris, parti, parties,

pomme, programmer.

touch 3bananes 3poires 45pommes aride banane paname panorama Paris

parti parties pomme programmer

2. Créer le répertoire "Dictionnaire" dans le répertoire courant.

mkdir Dictionnaire

3. Déplacer les fichiers précédemment créés dans le répertoire "Dictionnaire".

mv 3bananes 3poires 45pommes aride banane paname panorama Paris

parti parties pomme programmer Dictionnaire](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-93-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD1 88

4. À partir du répertoire "Dictionnaire" lister tous les fichiers

a) se terminant par la lettre e.

ls *e

find . –name '*e'

b) commençant par la chaîne pa.

ls pa*

find . –name 'pa*'

c) contenant la chaîne ar.

ls *ar*

find . –name '*ar*'

d) commençant par un chiffre et ayant ensuite exactement quatre lettres minuscules.

ls [0-9][a-z][a-z][a-z][a-z]*

find . –name '[0-9][a-z][a-z][a-z][a-z]*'

e) commençant par un chiffre et contenant au moins trois lettres minuscules consécutives

dont la troisième lettre de ce groupe est une voyelle.

ls [0-9]*[a-z][a-z][aeiouy]*

find . –name '[0-9]*[a-z][a-z][aeiouy]*'

f) commençant par un chiffre et contenant au moins trois lettres minuscules consécutives

dont la troisième lettre de ce groupe n’est pas une voyelle.

ls [0-9]*[a-z][a-z][b-df-hj-np-tv-xz]*

find . –name '[0-9]*[a-z][a-z][b-df-hj-np-tv-xz]*'

g) contenant la chaîne ar, celle-ci n’étant pas suivie d’une lettre i.

ls *ar[!i]*

find . –name '*ar[!i]*'

h) commençant par la lettre p ou la lettre P.

ls [pP]*](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-94-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD1 89

find . –name '[pP]*'

i) commençant par la lettre p ou la lettre P, ou finissant par la lettre s.

find . –name '[pP]*' –o –name '*s'

j) ne commençant ni par la lettre p, ni par la lettre P.

ls [!pP]*

find . ! –name 'p*' –a ! –name 'P*'

find . ! ( –name 'p*' –o –name 'P*' )

k) ne se terminant ni par la lettre e, ni par la lettre s.

ls *[!es]

find . ! –name '*e' –a ! –name '*s'

find . ! ( –name '*e' –o –name '*s' )

l) dont l’avant dernier caractère est la lettre m ou le dernier est la lettre e.

find . –name '*m?' –o –name '*e'

m) dont le troisième caractère est une voyelle.

ls ??[aeiouy]*

find . –name '??[aeiouy]*'

n) ne se terminant pas par la chaîne me.

ls !(*me)

find . ! –name '*me'

o) ne se terminant pas par la chaîne mes.

ls !(*mes)

find . ! –name '*mes'

p) ne se terminant ni par la chaîne mes, ni par la chaîne me.

find . ! ( –name '*me' –o –name '*mes' )

find . ! –name '*me' –a ! –name '*mes'](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-95-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD2 91

3. Redirection d’erreur standard : les symboles 2>

a) Exécuter la commande wc tutu. Comme le fichier "tutu" n’existe pas, wc renvoie une

erreur.

b) Exécuter maintenant wc tutu > sortie. Regarder le contenu de sortie.

cat sortie

le contenu de "sortie" est écrasé.

c) Faire en sorte que le message d’erreur soit écrit dans un fichier nommé erreur.

wc tutu 2> erreur

Exercice 2 (grep)

1. Créer un répertoire "essai-grep" dans le répertoire d’accueil (home directory).

mkdir ~/essai-grep

2. Dans ce répertoire, créer les fichiers suivants : tomate, poire, pomme, cerise, Fraise,

fraise, courgette, POMME3, afraise.

cd ~/essai-grep

touch tomate poire pomme cerise Fraise fraise courgette POMME3

afraise

3. Lister les fichiers (sortie de la commande ls redirigée vers grep) avec les critères suivants

a) Critère 1 : le nom doit être la chaîne Fraise ou la chaîne fraise.

ls | grep "^[fF]raise$"

b) Critère 2 : le nom se termine par la chaîne se.

ls | grep "se$"

c) Critère 3 : le nom contient la chaîne ai.

ls | grep "ai"

d) Critère 4 : le nom contient un chiffre numérique.](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-97-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD2 92

ls | grep "[0-9]"

e) Critère 5 : le nom contient la chaîne mm ou la chaîne MM.

ls | grep "[mM]{2}"

4. Copier le fichier /etc/passwd dans le home directory. Afficher la ligne commençant par

le nom d’utilisateur user1.

cd

cp /etc/passwd ~

cat passwd | grep "^user1"

5. Dans le nouveau fichier passwd, afficher les lignes commençant par des noms d’utilisateurs

ne contenant pas de chiffre.

cat passwd | grep "^[^0-9][^0-9]*:" ou

cat passwd | grep "^[a-z][a-z]*:"

6. Dans le même fichier passwd, afficher les lignes commençant par des noms d’utilisateurs de

3 ou 4 caractères.

cat passwd | grep "^.{3,4}:"

Exercice 3 (les filtres)

1. Copier le fichier /etc/passwd dans le répertoire d’accueil (home directory). Éditer

uniquement les champs contenant le login et le home directory.

cd

cp /etc/passwd ~

cut -d: -f1,6 passwd

2. Trier le fichier passwd sur le nom.

sort -t: +0 -1 passwd

3. En une seule commande, extraire les noms d’utilisateurs et les UID, puis trier suivant les UID

et rediriger le tout vers un fichier file1.

cut -d: -f1,3 passwd | sort -t: -n +1 -2 > file1](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-98-320.jpg)

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD2 93

4. Dans le fichier de résultat file1 remplacer les ":" par des " " (espace).

cat file1 | tr ":" " " > file1

5. Afficher les cinq premières lignes de file1.

head -5 file1

6. Afficher les cinq dernières lignes de file1.

tail -5 file1

Exercice 4 (find)

1. Chercher dans toute l'arborescence les fichiers qui répondent aux critères suivants. Rediriger

les erreurs vers le fichier poubelle /dev/null.

a) les fichiers dont le nom se termine par la chaîne .c.

find / -name "*.c" -print 2> /dev/null

b) les fichiers commençant par la lettre X ou la lettre x.

find / -name "[Xx]*" -print 2> /dev/null

c) les fichiers dont les noms ne contiennent pas de chiffre.

find / -name "[!0-9]" -print 2> /dev/null

2. Chercher dans /usr les fichiers dont la taille dépasse 1Mo (2000 blocs de 500Ko) et dont les

droits sont fixés à 755 (rwx r-x r-x).

find /usr ( -size +2000 -a -perm 755 ) -print 2> /dev/null

3. Combien de fichiers y-a-t il dans toute l'arborescence appartenant à user1 et ayant les droits

fixés à 666 (rw- rw- rw-).

find / ( -user user1 -a -perm 666 –print ) | wc -l

4. Trouver tous les fichiers core dans l'arborescence et les supprimer.

find / -name "core" -print -delete](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-99-320.jpg)

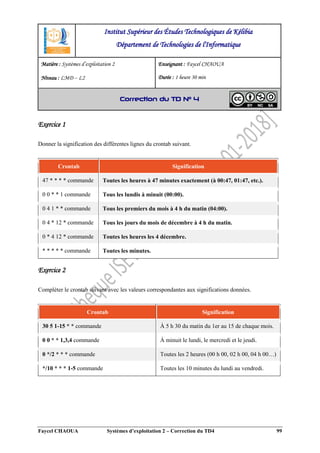

![Faycel CHAOUA Systèmes d’exploitation 2 – Correction du TD3 95

a) Après combien de jours user1 recevra un avertissement sur la validité de son compte ?

Il peut garder son mot de passe sans le changer (pas d’avertissement).

b) Après combien de jours user1 doit contacter l’administrateur pour activer son compte ?

Il n’a pas besoin de contacter l’administrateur. Son mot de passe n’expire jamais.

c) Est-ce que user1 peut changer son mot de passe quand il le souhaite ? Oui.

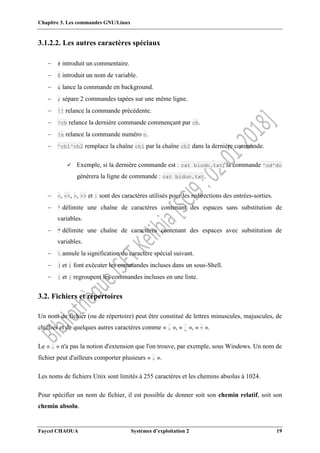

Exercice 2

1. Dans le répertoire courant, créer un répertoire "essai_droit", par défaut ce répertoire est à 755

(rwxr-xr-x). Quelles sont les commandes (en notation symbolique et en base 8) pour lui

donner les droits suivants (on suppose qu'après chaque commande on remet le répertoire à

755) ?

mkdir essai_droit

Propriétaire Groupe Les autres

r w x r W X R w x

Commande 1 Oui Oui Oui Oui Non Oui Non Non Oui

Commande 2 Oui Non Oui Non Oui Non Non Non Oui

Commande 3 Non Oui Non Non Non Oui Oui Non Non

Commande 4 Non Non Oui Oui Non Oui Non Non Non

[En notation symbolique]

Commande 1 : chmod o-r essai_droit

Commande 2 : chmod u-w,g-rx,g+w,o-r essai_droit

Commande 3 : chmod u-rx,g-r,o-x essai_droit

Commande 4 : chmod u-rw,o-rx essai_droit

[En notation octale]

Commande 1 : chmod 751 essai_droit

Commande 2 : chmod 521 essai_droit

Commande 3 : chmod 214 essai_droit

Commande 4 : chmod 150 essai_droit](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-101-320.jpg)

![Références (Bibliographie / Webographie)

Faycel CHAOUA Systèmes d’exploitation 2 110

Références (Bibliographie / Webographie)

[1] Z. Bouziri, N. H. Andriambelo, B. Andrei, et N. Larrousse, Préparation à l’examen 101

pour la certification de l’Institut professionnel de Linux, niveau junior (LPIC-1), 2e

éd. Paris:

Agence universitaire de la francophonie, 2010.

[2] Z. Bouziri, N. H. Andriambelo, B. Andrei, et N. Larrousse, Préparation à l’examen 102

pour la certification de l’Institut professionnel de Linux, niveau junior (LPIC-1), 2e

éd. Paris:

Agence universitaire de la francophonie, 2010.

[3] N. Drakos et R. Moore, « Historique de UNIX », 11-janv-2006. [En ligne]. Disponible sur:

http://www-etud.iro.umontreal.ca/~semunix/documentIRO/html/node43.html. [Consulté le:

22-déc-2017].

[4] P. Gentil, « Documentation UNIX », 15-déc-2017. [En ligne]. Disponible sur:

https://perso.univ-rennes1.fr/pascal.gentil/unix/index.html#fichiers. [Consulté le: 22-déc-

2017].

[5] P. Gentil, « Documentation Unix : Les commandes d’archivage et de (dé)compression »,

27-févr-2014. [En ligne]. Disponible sur: https://perso.univ-

rennes1.fr/pascal.gentil/unix/archives.html. [Consulté le: 22-déc-2017].

[6] P. Gentil, « Documentation Unix : les commandes relatives aux fichiers », 05-déc-2013.

[En ligne]. Disponible sur: https://perso.univ-rennes1.fr/pascal.gentil/unix/fichiers.html.

[Consulté le: 22-déc-2017].

[7] P. Gentil, « Documentation Unix : les commandes relatives aux répertoires », 06-avr-

2016. [En ligne]. Disponible sur: https://perso.univ-rennes1.fr/pascal.gentil/unix/rep.html.

[Consulté le: 22-déc-2017].

[8] P. Gentil, « Documentation Unix : Les gestionnaires de paquets », 15-déc-2017. [En

ligne]. Disponible sur: https://perso.univ-rennes1.fr/pascal.gentil/unix/gestionnaires.html.

[Consulté le: 22-déc-2017].

[9] M. Decore, « Gestion des processus », 03-nov-1999. [En ligne]. Disponible sur:

http://www.linux-france.org/article/memo/node13.html. [Consulté le: 22-déc-2017].

[10] « Fonctionnalités avancées du Shell ». [En ligne]. Disponible sur: http://debian-

facile.org/doc:programmation:shell:avancee. [Consulté le: 22-déc-2017].](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-116-320.jpg)

![Références (Bibliographie / Webographie)

Faycel CHAOUA Systèmes d’exploitation 2 111

[11] O. Hoarau, « Cours et exercices UNIX », 27-janv-2017. [En ligne]. Disponible sur:

http://www.funix.org/fr/unix/. [Consulté le: 22-déc-2017].

[12] C. Pain-Barre, « Cours Système », 27-sept-2013. [En ligne]. Disponible sur:

http://infodoc.iut.univ-aix.fr/~cpb/index.php?page=systeme. [Consulté le: 22-déc-2017].

[13] I. Neumann, « Exercices shell scripts », Developpez.com. [En ligne]. Disponible sur:

http://ineumann.developpez.com/tutoriels/linux/exercices-shell/. [Consulté le: 22-déc-2017].

[14] « Introduction à Linux ». [En ligne]. Disponible sur:

http://www.daudel.com/mmia/linux1.pdf. [Consulté le: 22-déc-2017].

[15] C. Pivoteau, « Introduction au système ». [En ligne]. Disponible sur: http://igm.univ-

mlv.fr/~pivoteau/LINUX/. [Consulté le: 22-déc-2017].](https://image.slidesharecdn.com/systmesdexploitation2linux-180122170631/85/Support-du-cours-Systemes-d-exploitation-2-linux-117-320.jpg)