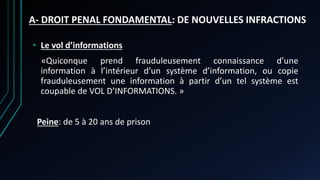

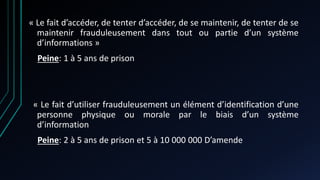

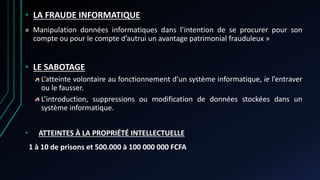

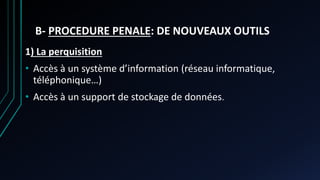

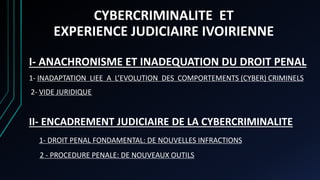

Le document traite de la cybercriminalité en Côte d'Ivoire, soulignant l'inadéquation du droit pénal face à l'évolution des comportements criminels et des défis juridiques posés par la dématérialisation des infractions. Il identifie des vides juridiques ainsi que des lacunes dans les procédures de poursuite et de jugement des infractions cybernétiques. Le texte aborde également les récentes évolutions législatives qui introduisent de nouvelles infractions et outils procéduraux pour mieux encadrer la cybercriminalité.