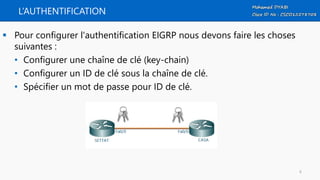

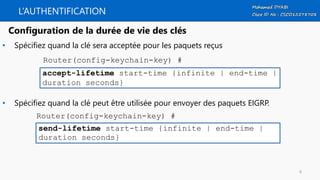

Le document traite de l'authentification EIGRP pour sécuriser le routage IP en empêchant les mises à jour de routage malveillantes. Il explique le processus de configuration de cette authentification, incluant l'utilisation de chaînes de clé et de passphrases, ainsi que des exemples pratiques. Des éléments de dépannage et de vérification sont également fournis pour assurer la bonne mise en œuvre de ces configurations.

![VÉRIFICATION DE L’ AUTHENTIFICATION EIGRP MD5

R1# show key chain

Key-chain R1chain:

key 1 -- text “FIRST-KEY"

accept lifetime (04:00:00 Jan 1 2015) - (always valid) [valid now]

send lifetime (04:00:00 Jan 1 2015) - (04:00:00 Jan 31 2015)

key 2 -- text “SECOND-KEY"

accept lifetime (04:00:00 Jan 25 2015) - (always valid) [valid now]

send lifetime (04:00:00 Jan 25 2015) - (always valid) [valid now]

12](https://image.slidesharecdn.com/module1eigrp-7-161014191410/85/EIGRP-Authentification-12-320.jpg)