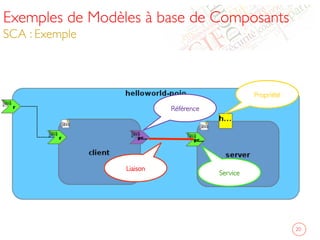

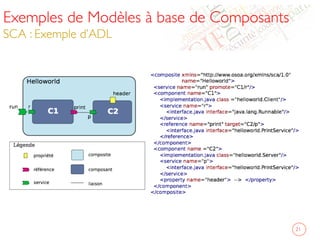

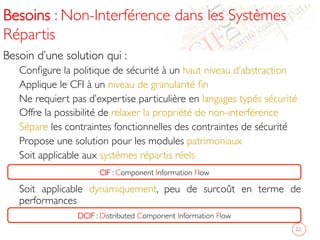

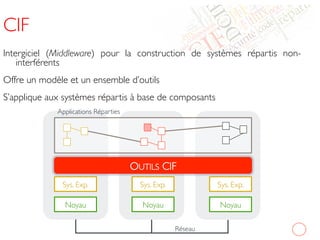

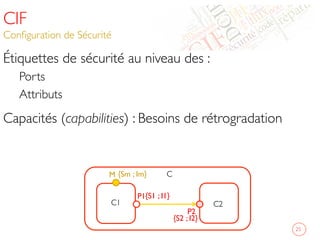

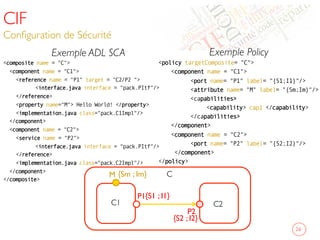

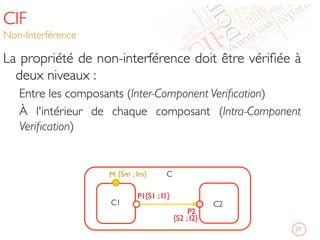

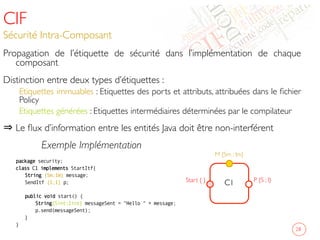

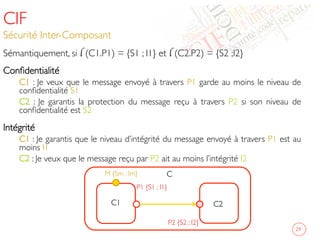

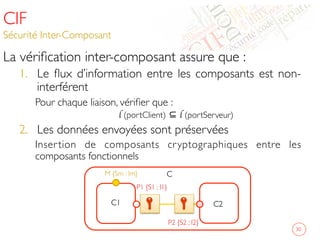

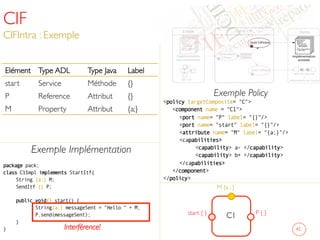

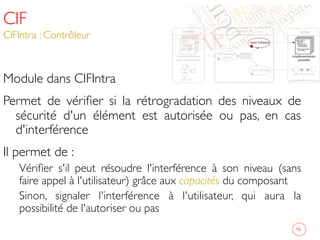

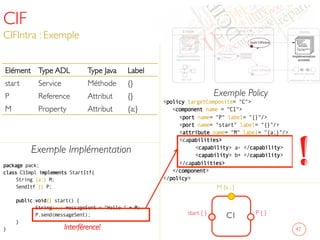

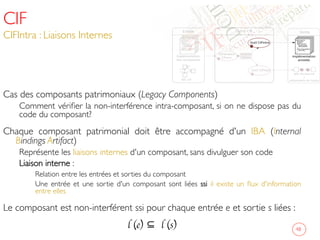

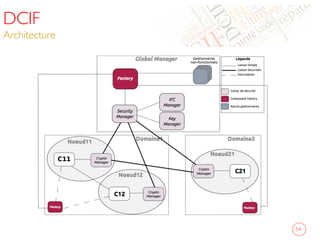

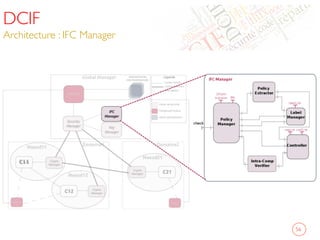

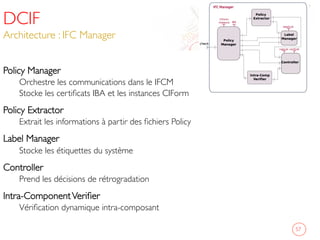

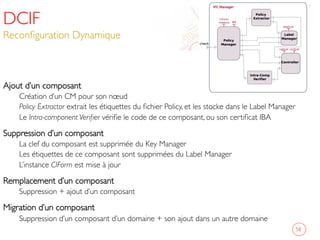

Le document présente un modèle de représentation des systèmes répartis axé sur l'ingénierie logicielle à base de composants, mettant en avant les concepts de composants, d'architecture et d'implémentation. Il traite des avantages de cette approche, notamment la séparation des préoccupations, la flexibilité et la possibilité d'utiliser différents langages d'implémentation. De plus, il explore la sécurité inter-composants et les outils liés au flux d'information non-interférent, comme le cif et le dcif.

![Composant

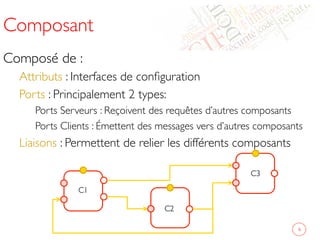

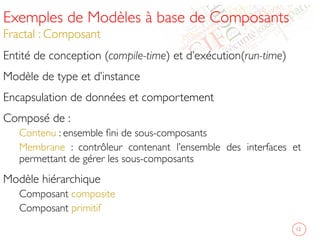

D’après [Broy98] : Les composants sont des entités

qui doivent :

Encapsuler les données

Être implantables dans la plupart des langages de

programmation

Être hiérarchiquement entrelacés

Avoir des interfaces clairement définies

Pouvoir être incorporés dans des canevas (frameworks)

5](https://image.slidesharecdn.com/partie3-cifetdcif-140624061457-phpapp02/85/Partie3-cif-et-dcif-5-320.jpg)

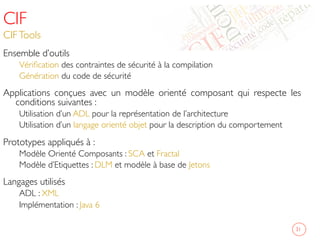

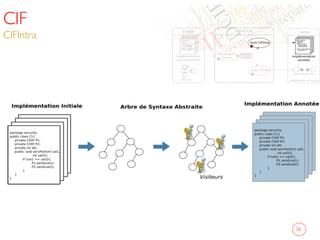

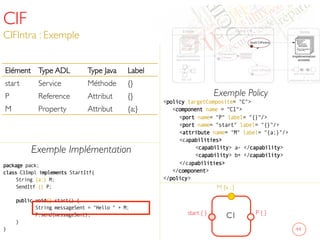

![CIF

CIFIntra

35

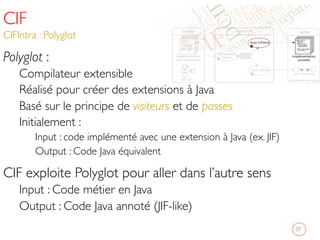

Utilisation du compilateur Polyglot [Nystrom03]

1. Extraction d’un AST à partir du code de chaque composant

2. Parcours de l’AST grâce à des classesVisiteur

3. Affectation des étiquettes immuables aux attributs et méthodes Java

4. Calcul des étiquettes générées pour les éléments intermédiaires

Dans le cas d’une interférence, appel au composant Contrôleur

Quand le composant est jugé non-interférent, son code annoté est

généré](https://image.slidesharecdn.com/partie3-cifetdcif-140624061457-phpapp02/85/Partie3-cif-et-dcif-35-320.jpg)

![Références

[Broy98] : M. Broy, A. Deimel, et al. What characterizes a (software) component ?”

Software- Concepts Tools, 19(1) :49–56, June 1998.

[Nystrom03] : N. Nystrom, M.R. Clarkson, and A.C. Myers. “Polyglot : An extensible

compiler framework for Java”. In Proceedings of the 12th International Conference

on Compiler Construction, pages 138–152. Springer-Verlag,April 2003.

59](https://image.slidesharecdn.com/partie3-cifetdcif-140624061457-phpapp02/85/Partie3-cif-et-dcif-59-320.jpg)