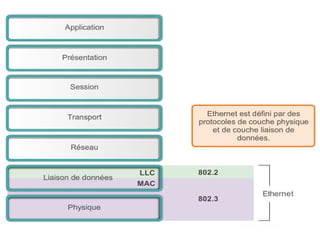

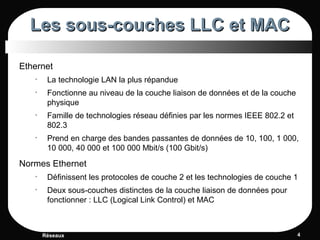

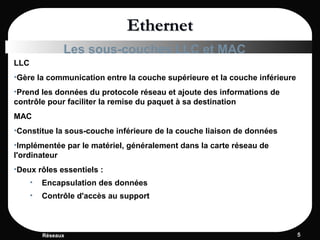

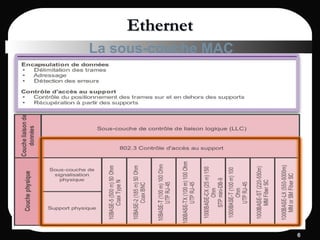

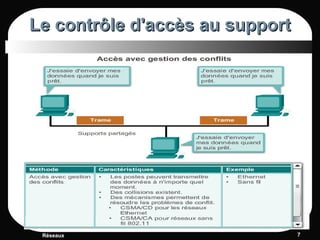

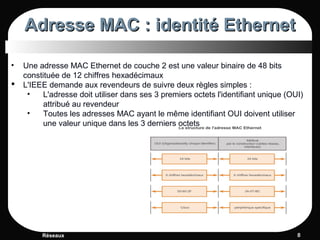

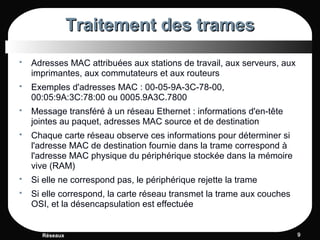

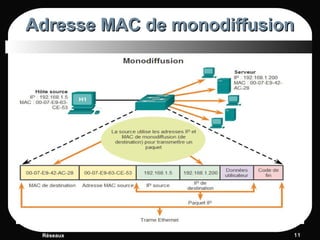

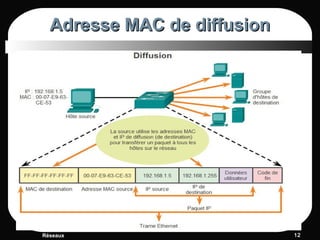

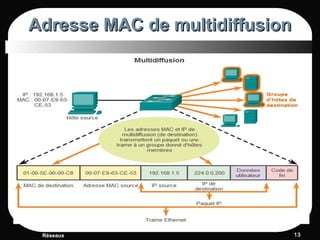

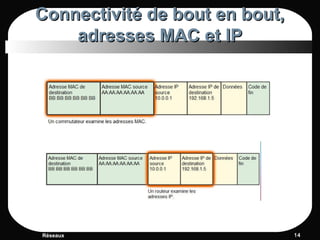

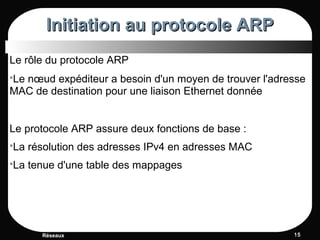

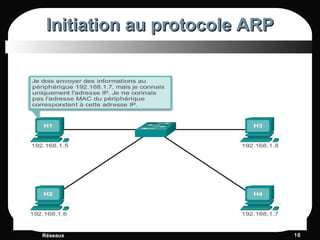

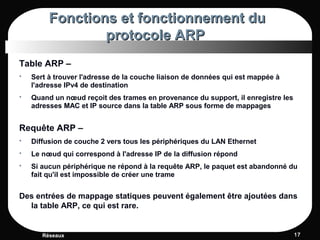

Ethernet est un protocole de réseau local à commutation de paquets, dominant le marché avec plus de 90 % des réseaux locaux. Il fonctionne au niveau de la couche de liaison de données et inclut deux sous-couches, LLC et MAC, qui gèrent respectivement le contrôle de communication et l'accès au support. Le protocole ARP est utilisé pour résoudre les adresses IPv4 en adresses MAC, facilitant la connectivité sur les réseaux Ethernet.