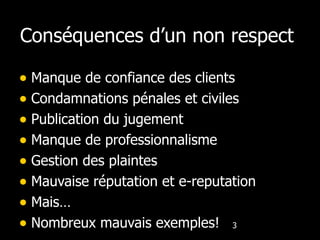

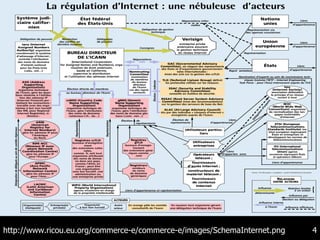

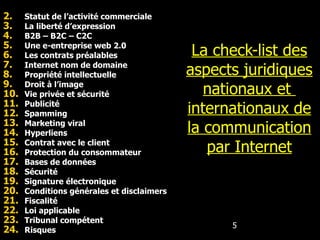

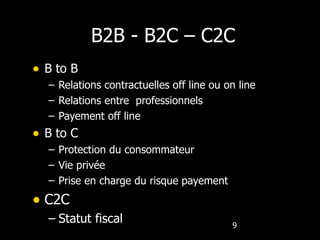

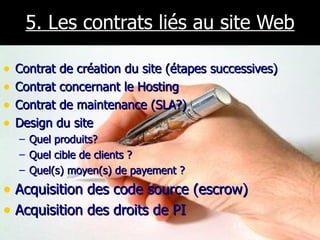

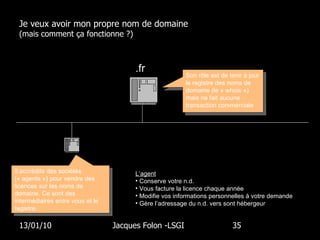

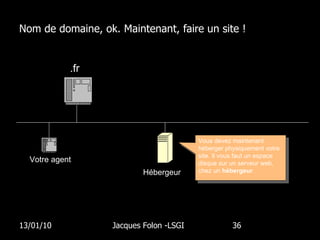

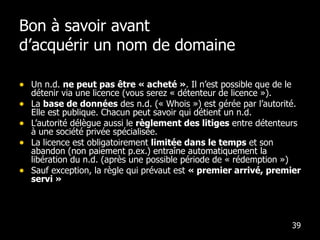

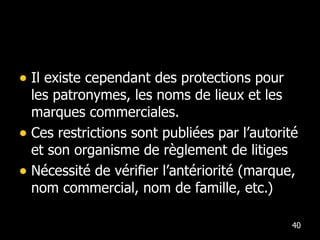

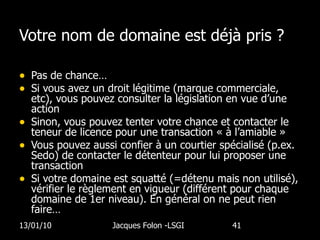

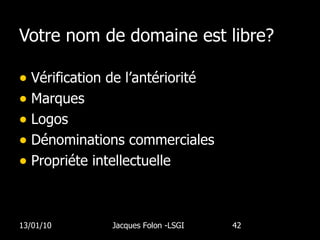

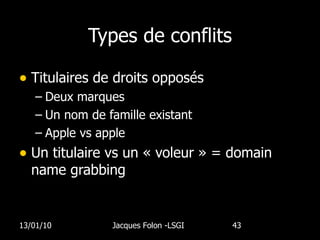

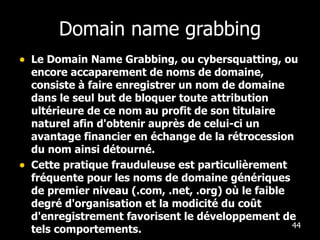

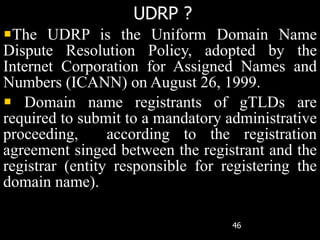

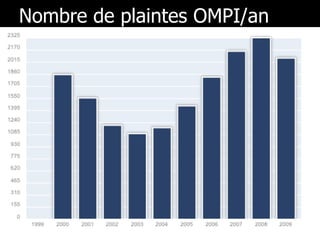

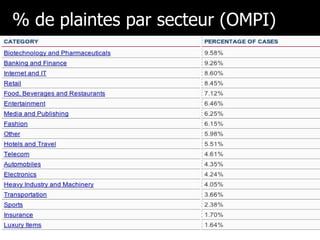

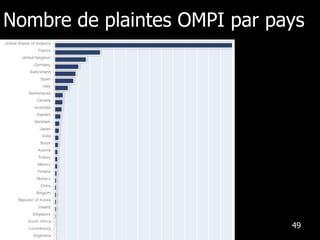

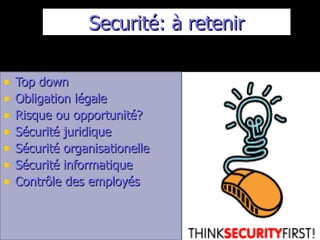

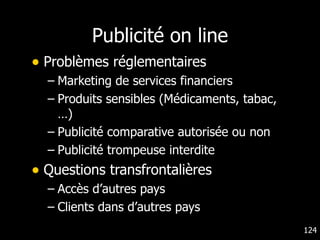

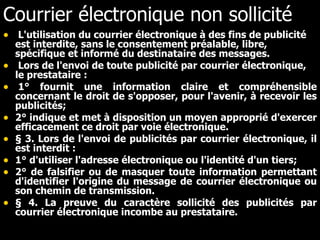

Le document explore les aspects juridiques de l'e-commerce international, soulignant l'importance de la conformité légale pour éviter des conséquences telles que la perte de confiance des clients et des sanctions légales. Il aborde divers sujets tels que la liberté d'expression, les contrats liés à l'e-commerce, et les problématiques autour des noms de domaine, y compris le cybersquatting. En somme, il fournit une check-list des éléments juridiques clés à considérer pour une entreprise en ligne.

![Tracer le parcours d’une requête 13/01/10 Jacques Folon -LSGI Il existe un programme qui suit le chemin parcouru par une requête : traceroute.exe Pour le lancer sous Windows : démarrer / accessoires / invite de commande. Puis taper "tracert www.mondomaine.be". D:\>tracert www.google.be Détermination de l'itinéraire vers www.l.google.com [64.233.161.147] avec un maximum de 30 sauts : 1 36 ms <1 ms <1 ms etna [192.168.1.1] 2 10 ms 11 ms 10 ms ip-213-49-101-254.dsl.scarlet.be [213.49.101.254] 3 10 ms 11 ms 10 ms gig0-2.vil-pe12.mpl.scarlet.be [195.95.29.5] 4 11 ms 10 ms 11 ms gig0-1.vil-ar01.ias.scarlet.be [194.119.224.161] 5 12 ms 11 ms 11 ms gig0-2.bel-ar01.ias.scarlet.be [194.119.226.5] 6 12 ms 11 ms 12 ms ge-4-1-131.ipcolo1.Brussels1.Level3.net [212.3.234.109] 7 12 ms 12 ms 13 ms ae-0-11.mp1.Brussels1.Level3.net [212.3.239.1] 8 36 ms 36 ms 36 ms as-1-0.bbr1.London2.Level3.net [212.187.128.61] 9 109 ms 109 ms 110 ms as-0-0.bbr2.Washington1.Level3.net [4.68.128.102] 10 110 ms 109 ms 108 ms ge-1-2-52.car1.Washington1.Level3.net [4.68.121.37] 11 102 ms 102 ms 102 ms 4.79.228.26 12 103 ms 102 ms 102 ms 216.239.47.158 13 105 ms 106 ms 105 ms 216.239.48.198 14 104 ms 102 ms 102 ms 64.233.161.147 Itinéraire déterminé. D:\>](https://image.slidesharecdn.com/desmimdroitinternet-100113063344-phpapp02/85/Droit-Internet-32-320.jpg)

![Jacques Folon + 32 475 98 21 15 j [email_address] www.ichec.be [email_address] www.jitm.eu](https://image.slidesharecdn.com/desmimdroitinternet-100113063344-phpapp02/85/Droit-Internet-154-320.jpg)