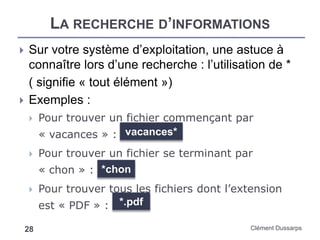

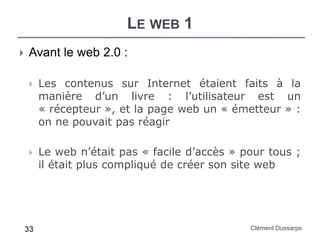

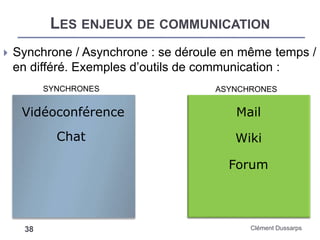

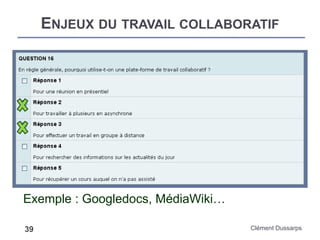

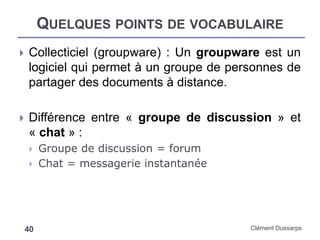

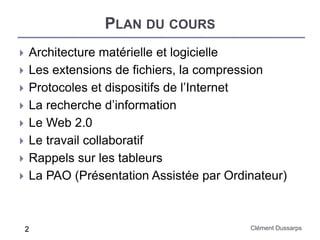

Ce document présente une préparation au C2i, abordant des sujets variés tels que l'architecture matérielle et logicielle, les protocoles Internet, et le travail collaboratif sur le Web 2.0. Il inclut également des rappels sur l'utilisation de tableurs et de logiciels de présentation, ainsi que des conseils pour la recherche d'informations en ligne. Enfin, il traite des enjeux de communication numérique et de la sécurité des données.

![COPYLEFT

Clément Dussarps25

C’est une licence permettant de

reproduire un logiciel dans la mesure

où la reproduction est soumise à la

même licence

Cette licence est donnée par l’auteur

du logiciel

« L'idée centrale du Copyleft est de donner à quiconque la

permission d'exécuter le programme, de le copier, de le modifier, et

d'en distribuer des versions modifiées - mais pas la permission

d'ajouter des restrictions de son cru […]. » -- Richard Stallman](https://image.slidesharecdn.com/c2i-2-160421162008/85/Informatique-web-Preparation-au-C2i-25-320.jpg)