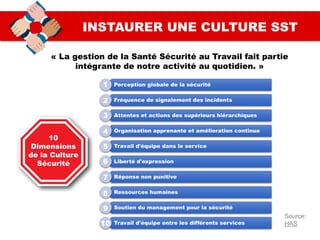

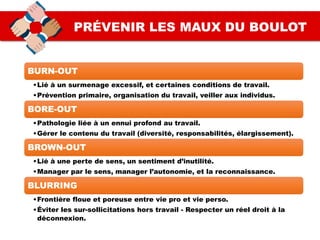

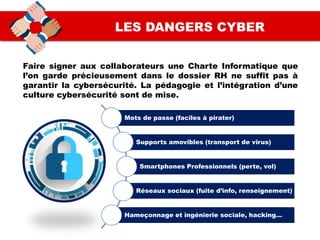

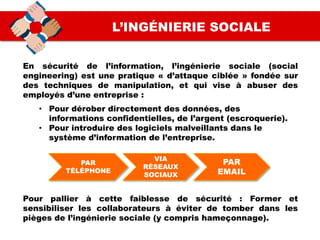

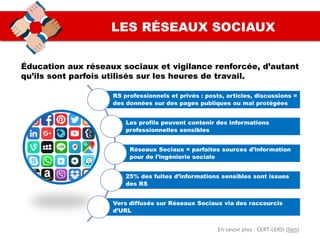

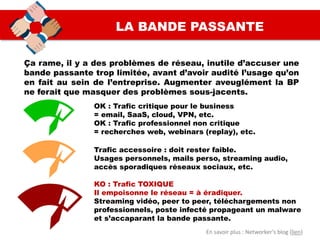

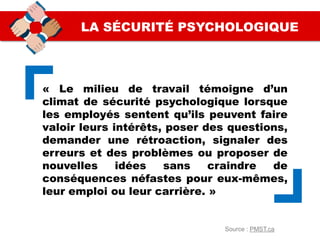

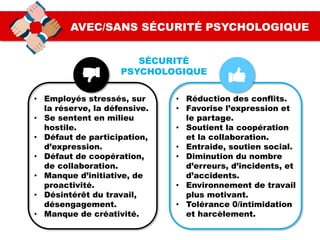

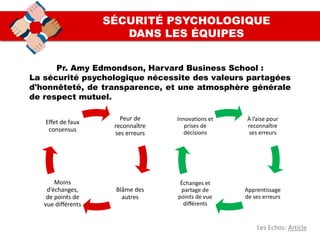

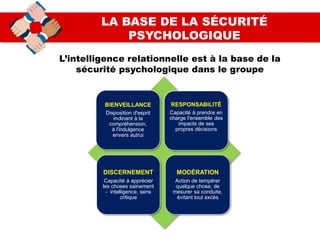

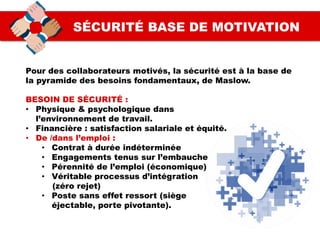

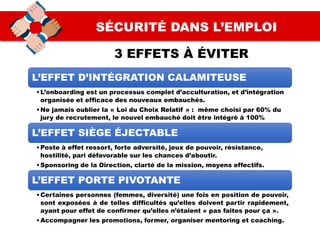

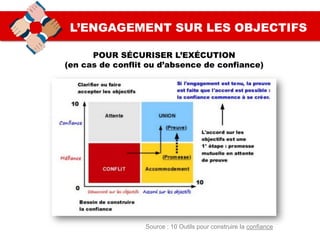

Le document présente cinq dimensions de sécurité indispensables pour un management efficace : la sécurité au travail, la sécurité cyber, la sécurité psychologique, la sécurité dans l'emploi et la sécurité d'exécution. Chaque dimension aborde des enjeux spécifiques, tels que la maîtrise des risques professionnels, la culture de cybersécurité, l'importance d'un environnement de travail sûr et motivant, ainsi que l'engagement des collaborateurs envers leurs objectifs. Ce cadre vise à améliorer la performance globale des entreprises en intégrant des pratiques de sécurité adaptées.